Использование анонимных ftp-серверов для подмены IP-адреса

Об использовании ftp-серверов для сокрытия своего IP-адреса следует сказать особо. Во-первых, анонимных ftp-серверов много больше, чем Proxy- и telnet- всех вместе взятых. Во-вторых, об этом способе знают далеко не все, а кто не знает – тот и не защищается!

Кратко о сути приема. Из документа RFC-959 можно узнать, что для своей работы протокол ftp требует, по крайней мере, двух соединений: одно – для приема команд от пользователя, а второе – для приема (передачи) файлов. Причем, адрес узла-получателя файла не обязательно должен совпадать с адресом клиента! Отдавая серверу команду "PORT", клиент самостоятельно назначает адрес и порт хоста, который будет использоваться как активный участник соединения по каналу передачи данных. И ничто не помещает ему выбрать сервер спонсора (точнее, почти ничего, об ограничениях будет сказано ниже).

-

Анонимный ftp-сервер установит с web-сервером спонсора TCP-соединение и передаст ему файл, содержащий команды HTTP-протокола, имитирующие запрос браузера на показ баннера. Если злоумышленник корректно подделает все поля, сервер не сможет отличить такой запрос от запроса браузера!

Единственная проблема, с которой может столкнуться злоумышленник, – проверка ftp-сервером корректности номера порта. Некоторые ftp-серверы не позволяют устанавливать соединения со стандартными портами, в том числе и восьмидесятым. Но, во-первых, именно некоторые, а не все. Во-вторых, можно использовать любой не анонимный Proxy-сервер, работающий через нестандартный порт (использование не анонимных Proxy большинством спонсоров разрешается), и, в-третьих, сервера некоторых спонсоров сами работают через нестандартные порты, например, 8081.

Таким образом, накрутки через анонимные ftp-сервера представляют собой вполне серьезную угрозу. Как ей противостоять? Создать список всех-всех анонимных ftp невозможно – число их огромно и с каждым днем продолжает расти. Уж лучше попытаться установить соединение с клиентом по двадцать первому порту, проверяя наличие установленного ftp-сервера. Подавляющее большинство клиентов не имеют собственного ftp, и такой метод идентификации вполне надежен. Единственный его недостаток – увеличение нагрузки на сервер спонсора, что не всегда приемлемо. Но лучшего решения, по-видимому, просто не существует. Впрочем, злоумышленник направленным SYN-штормом может запросто переполнить очередь соединений ftp-сервера и тогда такой метод проверки не сработает.

Словом, IP-адрес не позволяет надежно идентифицировать клиента и его контроль отсекает лишь самых глупых и неопытных злоумышленников. Поэтому, помимо IP-адреса рекомендуется использовать и другие способы идентификации клиента.

Использование Get Right

Утилита докачки GetRight (не путать с ReGet) умет скачивать web-страницы со всеми картинками, содержащимися в них, помещая каждую из них в отдельный файл. Поклонникам GetRight этот способ должен показаться самым удобным, несмотря на некоторые (впрочем, не смертельные) глюки, присущие GetRight-у. В частности, большую загрузку процессора анимацией и ошибки разбора HTML-кода – некоторые картинки не скачиваются вовсе, некоторые скачиваются дважды.

Родственные вопросы:

Что такое mht (mhtml) файлы и зачем они нужны? (следующий)

Где Internet Explorer хранит автономные страницы?

Источник угрозы

Можно выделить три основных угрозы, связанных с использованием любых cgi-скриптов, не обязательно написанных именно на Perl.

· несанкционированное получение прав пользователя (суперпользователя) на удаленной машине;

· несанкционированная модификация динамически генерируемой страницы путем включения собственных тегов;

· перегрузка сервера интенсивной работой cgi-скриптов, вплоть до ееего

полной неработоспособности.

Большинство web-серверов, работающих под управлением UNIX-подобных операционных систем, обладают привилегиями суперпользователя, без которых сервер не сможет открыть необходимый ему восьмидесятый порт. Некоторые web-сервера обслуживают клиентов через нестандартный 8000 или 8080 порт и, в принципе, могут довольствоваться правами непривилегированного пользователя. Однако, ввиду определенных неудобств, такой механизм применяется достаточно редко.

ОС семейства Windows не накладывают никаких ограничений на обработку входящих TCP-соединений и позволяют открывать восьмидесятый порт даже прикладному коду, запущенному с гостевыми правами. Тем не менее, распространенные web-серверы под Windows NT\2000 требуют для своей работы наивысших привилегий.

По соображениям безопасности многие (но не все!) серверы позволяют понижать привилегий потока, обслуживающего web-клиента, до специального пользователя (как правило, nobody или www), а программа cgiwarp

(автор Nathan Neulinger) позволяет запускать cgi-скрипты с правами их владельца (по умолчанию скрипты исполняются от имени и с привилегиями web-сервера).

Ошибка в скрипте может привести к несанкционированному получению прав пользователя на удаленной машине, а в некоторых (между прочим, достаточно частых) случаях и привилегий администратора!

Обладая правами пользователя, злоумышленник может модифицировать web-страницы, получатьет

доступ к секретной информации (например, номерам кредитных карт покупателей, паролям посетителей сайта, файлам протоколов и т.д.), и способен использовать сервер в качестве полигона для атаки на другой узел и делать еще много других пакостей. А уж с привилегиями администратора…

Вторая категория ошибок связна с динамической генерацией интерактивных web-страниц. Их можно разделить на две категории: страницы, доступные только тому пользователю для которого они были сгенерированы страница и страницы, доступные множеству пользователей. Примером первых может служить результат работы поисковых машин, вторых – чаты и гостевые книги.

В большинстве случаев страница, динамически сгенерированная в ответ на запрос пользователя, содержит и сам запрос. А это открывает возможность использования HTML-тегов, наибольшую опасность из которых представляют директивы SSI (Server Side Include – включения на стороне сервера), поскольку они позволяют включать в страницу содержимое другого файла, значение переменной окружения, результат работы вызванной программы и т.д.

Страницы, доступные всем пользователям, подвержены и другой угрозе – созданию фальшивых полей ввода (как правило, требующих ввода своего пароля или номера кредитной карты), передающих свое содержимое злоумышленнику. Другая "дыра" – возможность разместить вредоносный Java (Perl и VisualBasic) скрипт, зацикливающий браузер посетителя или открывающий у него множество окон размером миллион на миллион пикселей. В общем, возможностей много…. автоматическое перенаправление клиентов на свою станицу или сайт баннерного спонсора, похищение у них локальных файлов через "дыры" в Internet Explorer и Netscape Navigator и т.д.

Наконец, любой, даже корректно написанный скрипт, требует для своей работы значительных процессорных ресурсов. Шквал запросов, инициируемый злоумышленником, представляет собой эффективную атаку "отказа в обслуживании", особенно если скрипт интенсивно работает с файловой системой и\или неэкономно расходует память. Увеличить выносливость сервера можно переходом на компилируемые языки, установкой более быстрого процессора или же отказом от использования скриптов везде, где это возможно.

Таким образом, размещение скрипта на сервере всегда таит в себе некоторую опасность и создает угрозу для его благополучия.

Я не нашел в этой книге описания

Усилиями мирового сообщества программистов всего мира создано бесчисленное множество разнообразных приложений, – ни в одной книге всех их не описать! Неудивительно, если ваша любимая программа ни словом здесь не упомянута.

Автор и не стремился свести свои ответы к рекомендациям типа "нажми такие-то кнопки, а почему и не спрашивай", а всегда пытался объяснить: как именно решить ту или иную проблему и отчего эта проблема вообще возникает. Разумеется, конкретные действия зависят от специфики используемого приложения, но ведь если сказать, что для предотвращения ошибки загрузки файла необходимо в своей "качалке" отключить режим "ASCII", пользователь и сам, порыскав некоторое время по пунктам меню, сможет найти такую

точно или близкую по звучанию опцию и отключить ее. В крайнем случае поможет документация, прилагаемая к программе, – там наверняка будет наописано какой именно пункт меню ответственен за установку режима ASCII, – так какая необходимость описывать это в книге?

Книга, которую вы сейчас держите в руках, максимально подробно объясняет принципы функционирования Интернет, раскрывает множество секретов эффективного использования сети и предлагает кратчайшие решения различных проблем. При этом она не привязанаается ни к каким-то конкретным приложениям, – их читатель может выбирать самостоятельно, – и делает упор на принципы, а не на их реализации. Другими словами, не дает рыбу, а учит ловить ее.

??? Рисунок "карикатура" Одному человеку дают рыбу, а другому удочку, на другой картинке – первый чел. сидит с обглоданным рыбьим хвостом, а другой – уже наловил гору рыбы…

Конкретные примеры на некоторых, наиболее популярных,

приложениях,

приводятся в исключительно в качестве наглядной иллюстрации сказанного – дабы читателю было легче разбираться, и нет ничего удручающего в том, что рекомендации, применимые именно к любимому вами приложению, отсутствуют. Все приложения в чем-то схожи меж собой, и по принципам работы одного можно понять принцип работы другого.

Родственные вопросы: О каких конкретно именно приложениях рассказывается в данной книге?

Я – провайдер. И я страдаю от

Откройте окно "Удаленного доступа к Сети", находящееся в "Панели управления". Левой клавишей мыши ухватитесь за иконку выбранного соединения и скопируйте ее в какую-нибудь папку или на "Рабочий Стол". Должен появиться новый файл с именем соединения и расширением "dun". Это текстовой файл, содержащий в себе основные настройки удаленного доступа, которые при необходимости могут быть легко изменены (см. "Каково назначение полей DUN-файла").

Остается только передать этот файл клиенту, от которого потребуется всего лишь кликнуть по нему мышем для запуска.

Родственные вопросы:

Каково назначение полей DUN-файла?

Я скачал файл с сервера, а он отказывается распаковываться (запускаться). Кто виноват, и что делать?

Причин, по которым скаченный файл может отказаться распаковываться (запускаться), – множество. Кстати, не факт, что файл действительно полностью скачался – многие серверы не поддерживают функцию определения размера качаемого файла и, если соединение внезапно разорвется, для качальщика это будет выглядеть неотличимо от конца файла. В такой ситуации определить действительный конец невозможно – попробуйте скачать файл еще раз – если получится тот же самый размер, скорее всего, файл был получен целиком, ведь маловероятно чтобы соединение дважды разрывалось на одном и том же месте, хотя и такое в жизни бывает.

Другой "тонкий" момент– при скачивании файла с ftp-сервера в режиме "ASCII" все символы конца строки передаваемого файла принудительно замещаются сервером двухбуквенной последовательностью "возврат каретки, конец строки" согласно стандарту виртуальных терминалов. Подобная мера необходима для согласования различных платформ, сред и операционных систем, т.к. в силу исторических причин все они имеют собственный взгляд на формат завершения строки. Например, в текстовом файле, созданным редактором UNIX, каждая строка традиционно завершается символом с кодом 0xA, что "переваривает" далеко не всякий Windows (DOS) редактор, ожидающий увидеть в конце строки комбинацию 0xD 0xA. Поэтому, приведение содержимого файла, сливаемого с ftp-сервера, к единому стандарту вполне разумно и полезно, за исключением нетекстовых файлов (архивов, исполняемых и т.д.) бесцеремонное вмешательство во внутреннюю структуру которых, скорее всего, приведет к их необратимой порче. О том, как выключить режим "ASCII" см. ответ на вопрос "subQ: Что такое режим ASCII и как его отключить в моем ftp-клиенте?"

При сливании файла через Proxy часто возникает следующая проблема: при обрыве соединения с удаленным сервером Proxy пытается сообщить пользователю об ошибке, дописывая в конец файла собственное сообщение. Если "качальщик" не распознает такой ситуации и при докачке файла начнет записывать новые данные в его конец – файл окажется безнадежно искореженным застрявшем в его теле сообщением. Во избежание подобных казусов некоторые "качальщики" (GetRight, ReGet) после каждого обрыва отрезают некоторый кусок от "хвоста" файла – достаточно длинный для того, чтобы гарантировано вместить в себя зловредное сообщение об ошибке. Как правило, для этого достаточно двух – четырех килобайт, т.е. теряется всего лишь несколько секунд перекачки на каждый разрыв, что вполне приемлемо. Однако в излишнем рвении к оптимизации, некоторые разработчики не задействуют такой режим по умолчанию, и его приходится включать принудительно (ReGet к таковым не относится). Как именно это сделать – читайте в прилагаемой к "качальщику" документации. Универсальных решений и даже устоявшихся названий этой опции не существует.

Наконец, файл может быть поврежден на самом сервере или же стоит "битый" сервер, калечащий сливаемые файлы. В качестве примера можно привести сервер kpnc.lib.ru, на котором находится сайт автора – с него невозможно слить ни один двоичный файл, в том числе и файл, содержащий заархивированное содержимое компакт-диска, прилагаемого к книге "Техника и философия хакерских атак" Криса Касперски.

Родственные вопросы:

Что такое режим ASCII и как его отключить в моем ftp-клиенте? (следующий)

Я удалил из паки большое количество сообщений, но ее размер не изменился. Почему? Сергей Иванов

Причина в том, что при удалении сообщений, Outlook Express не удаляет их физически из целевого файла, а только помечает как "удаленные". В противном случае, каждая операция удаления потребовала бы перемещения всего хвоста файла на освободившееся в результате удаления место, что чрезвычайно ухудшило бы производительность.

Такие уничтоженные, но не удаленные сообщения, накапливаясь со временем, увеличивают размер почтового файла до безобразия и возникает естественное желание его уменьшить, выкинув все ненужное.

Для этого в меню "Файл" выберете подменю "Папка", а в ней пункт "Сжать все папки" или "Сжать" только текущую папку. Никакого "сжатия", по крайне мере, в каноническом понимании этого слова, не происходит (парни из Microsoft как всегда не в ладах с терминологией – думают одно, делают другое, а в меню пишут третье), но все сообщения, помеченные как "удаленные", физически удаляются из файла, отчего его размер и вправду уменьшается.

По умолчанию папки самостоятельно сжимаются в фоновом режиме, что может приводить к порче диска при перезагрузках и выключении питания, поэтому сжатие рекомендуется отключить, время от времени выполняя его вручную (см. "С некоторого времени перезагрузки компьютера при запушенном Outlook Express стали приводить к образованию потерянных и пересекающихся кластеров, порче почтовых файлов. Что это такое и как с этим бороться?")

Родственные вопросы:

С некоторого времени перезагрузки компьютера при запушенном Outlook Express стали приводить к образованию потерянных и пересекающихся кластеров, порче почтовых файлов. Что это такое и как с этим бороться? (следующий)

Как гарантировано защитится от атак из Интернет?

Абсолютно надежных защит не бывает! Классическое противостояние меча и щита – если удается придумать щит, который не берет ни один меч, вскоре появляется меч, от которого не спасает ни один щит… и так – без конца!

???? Рисунок "карикатура" обыграть предыдущий абзац

Основных причины успешности атак: ошибки разработчиков приложений (включая операционную систему) и ошибки самого пользователя. Даже если пользователь не будет делать никаких действий, ну совсем - совсем никаких – ни запускать файлы, ни принимать почту, ни блуждать по сайтам, его компьютер потенциально

может быть атакован. "Потенциально" надо понимать как "теоретически" – т.е. при наличии дыр в системе. А в какой системе их нет? Новые дыры обнаруживаются куда быстрее, чем "затыкаются" – каждый день на хакерских сайтах появляются сообщения о двух-трех, а подчас и десяти свеженайденных уязвимостях! Сколько же их остается в "запасниках" – остается только гадать…

Фирмы-производители программного обеспечения в меру своей эрудиции и осведомленности устраняют допущенные ошибки и затыкают хакерские лазейки так быстро, как только могут. Чаще – в течение от недели до месяца, реже – на продолжении нескольких лет. Затем, либо выпускают новую версию свой "софтины", лишенную прежних дефектов {>>>>> сноска Конечно же, процесс исправления старых ошибок не обходится без внесения новых}, либо создают специальную "заплатку", латающую дыры программы "в живую" – все, что необходимо сделать пользователям – скачать ее с сервера производителя и запустить.

Доверие – это прекрасно, но не стоит переоценивать могущество "заплаток". Так, одну из дыр в Microsoft Internet Information Server удалось заткнуть лишь третьей по счету заплаткой – первые две устраняли ошибку не полностью. К тому же, пока информация об ошибке дойдет до разработчиков, пока они убедятся в наличии проблемы, пока найдут способ ее устранить,… пока, наконец, пользователь не заглянет на сервер компании-производителя своей любимой "софтины" и не скачет оттуда заплатку (если вообще удосужится ее скачать) и не установит на свой компьютер, проходит очень много времени, в течение которого компьютер, на котором установлена такая программа, представляет собой отличную мишень даже для начинающих взломщиков! Ведь информация о дырке уже публично доступна, а сама дырка еще не исправлена – что может быть проще, чем в нее пролезть?!

При нынешнем отношении ведущих фирм к качеству тестирования программного обеспечения чувствовать себя в безопасности никому не приходится. С другой стороны не стоит разводить панику, истерически выдергивая телефонный шнур из модема при каждом шорохе. Да, {<<< вернуть запятую} каждый в принципе может быть атакован, и гарантированно защитить свой домашний компьютер невозможно, но точно так никто не застрахован от падения балкона или встречи с хулиганами в темном переулке. И ничего – цивилизация не рушится, хотя временами перья и летят… (см. "Какая операционная система самая надежная?")

Соблюдение элементарных правил гигиены – не тянуть что ни попадя в рот, то бишь не запускать первые попавшиеся программы – значительно осложняет задачу проникновения на ваш компьютер (см. "Как защитится от вирусов", "Какие почтовые вложения безопасны?"). Помимо этого совсем нелишне периодически наведываться на сервера разработчиков всех используемых вами приложений на предмет поиска свежих "заплаток" и обновлений. Имеет смысл подписаться на одну из почтовых рассылок по безопасности, оперативно информирующую о новых дырках (см. "Где можно узнать о самых свежих дырках и последних обновлениях приложений?").

Эти меры, несмотря на свою полезность, не избавляют от необходимости резервирования всех, или на худой конец, критически важных файлов. Резервирование предотвращает уничтожение информации, к минимуму сводя ущерб от атаки, и служит чем-то вроде гарантированной защиты. {>>>> сноска Нас атаковали? Вот и ладненько – пойдем, выпьем кофе, а потом все быстренько восстановим с резервной копии}, однако, оно бессильно противостоять краже и разглашению конфиденциальных документов. Увы! Единственный гарантированный способ избежать их похищения – не держать секретные файлы на компьютере, подключенным к Интернет, а еще лучше обрабатывать их вручную на печатной машинке – старым дедовским способом. Шутка, конечно, но в ней есть и своя доля правды – современные технологии несут немало вреда вместе с пользой.

Родственные вопросы:

Как защитится от вирусов

Какие почтовые вложения безопасны?

Какая операционная система самая надежная?

Где можно узнать о самых свежих дырках и последних обновлениях приложений?

Как из Windows сделать UNIX

"Настоящий мужчина должен поставить UNIX!" – правда, не совсем понятно зачем, но должен. А покажите мне человека, у которого не установлен UNIX? Windows NT поддерживает стандарт UNIX – POSIX и формально могла бы быть отнесена в разряд многочисленных клонов UNIX, если бы дядя-Билл стремился получить этот гордый титул. Ежу понятно, сколько Windows 9x не корми, а у Windows NT все равно толще, но и в девяносто пятых от UNIX определенно что-то есть.

Понятное дело, в любом из нас больше крови сэра Баскервиля, чем в Windows – оригинального кода UNIX, и любой фанатик этой самой UNIX презрительно спросит, а можно ли на Windows запускать UNIX-приложения? Нет? Нет, вот и славненько! Кто UNIX не поставил, тот не мужчина, а, с позволения сказать, ламер позорный.

Легко сказать "поставь UNIX"! То есть, поставить-то его, конечно, дело не хитрое, много по этому делу бумаги исписано, – с помощью пива и чьей-то мамы, погрузить UNIX на свой компьютер дело одного часа.

Но вот что с этим зверем делать? Антрацитово-черный экран и мерцающий курсор, очевидно ждущий команды. Но какой команды? Тут бы не дурно в Интернет зайти, туторал почитать, ан-нет – треска хвостом вперед, это только в Windows все делается шелком мыши, а в UNIX без гуру и ящика пива с этой проблемой не справиться.

Вот было бы хорошо запустить UNIX в окне Windows! А почему бы и нет? Забавно, но это действительно можно, причем не какой-нибудь эмулятор UNIX типа тренажера для начинающих, а самый что не на есть полноценный UNIX, на котором хоть Apache сервер гоняй!

Вообще-то если честно, Windows очень трудно "приручить" с исполняемыми файлами UNIX – ну анатомия у нее не та. Если кому такой фокус и удастся, все будет жутко тормозить и часто падать. Но не беда – ведь UNIX-программисты никогда не зажимают исходники, остается только перекомпилировать и все. Ха! Тоже мне сказали "и все". Да любой Windows компилятор скорее подавится, чем проглотит такой исходник! А если и проглотит, – работать все равно ничего не будет.

Разработать такой компилятор, который бы работал в Windows и пережевывал бы исходные тексты от UNIX, впервые решился Дэвид Корн – и, представьте себе, разработал! Компания AT&T (в которой он работает) пробовала наложить на это дело лапу, но Дэвид, как настоящий программист, отстоял за собой право распространять продукт бесплатно.

Зайдем на его домашнюю страничку (http://www.research.att.com/sw/tools/uwin), кликнем по ссылке Down Load – и, ответив на множество пикантных вопросов (о поле, возрасте и месте проживания) попадем, наконец, на список предлагаемых файлов, которых так много, что немудрено и растеряться. Если вы не разработчик и не собираетесь программировать под UNIX (а если вы программируете под UNIX, с чего бы это Windows оказалась на вашем компьютере?), вам достаточно скачать лишь один из них – "uwin_base.win32.i386.exe" – восемь с хвостиком мегабайт и заплатку, исправляющую многие ошибки – "uwin_base_update2_1.win32.i386.exe" – чуть больше двух мегабайт. Также нелишне разжиться хотя бы одной интерактивной оболочкой. Недурно зарекомендовал себя Mortal Commander – клон Norton Commander, написанный специально для UNIX. Без него пришлось бы общаться одной командной строкой, и постоянно помнить множество мудреных команд. Скачать его можно со следующего ftp-сервера - ftp://ftp.xraylith.wisc.edu/pub/khan/gnu-win32/uwin/ports/mc-4.1.35-uwin2.0.tar.gz. Несмотря на "закрученное" расширение с архивом вполне успешно справляется обыкновенный WinZip32.

Установка UWIN, а именно так называется творение Дэвида Корна, никаких проблем не вызывает. Не нужно специальным образом конфигурировать соединение с Интернет или возиться с драйверами принтера или монитора – UWIN с умом использует ресурсы Windows и не потребует дополнительной настройки. Можно даже поставить X-Windows и тогда редкий поклонник UNIX разберется в какой операционке вы работаете.

Разве это не круто? Попробуйте-ка, предложите, лучший способ обучению работы с UNIX! А какой простор открывается для всевозможных атак! Ведь большинство экслоитов, то есть, говоря научным языком, программных реализаций атак, а по-простому всяких там нюков, работают исключительно в среде UNIX и наотрез отказываются дружить с Windows. Так вот, UWIN – лучший способ это сделать!

Правда, вот в чем незадача – все новые нюки лежат на rootshell-е в виде файлов с расширением "c", то есть, пока их не откомпилируешь, о запуске нечего и думать!. А компилятор где? Вновь лезем на сайт Дэвида Корна и скачиваем файлик "uwin_development.win32.i386.exe" – чуть меньше четырех мегабайт. Правда, это не весь компилятор, а только набор заготовок, помогающий Windows-компиляторам преодолеть паралогическую невосприимчивость к UNIX. Выходит, надо вставать, надевать сапоги и чесать на Митино (или как там у вас это называется?) и докупать диск с любым Windows-компилятором. Можно, например, Visual Studio от Microsoft или Turbo C от Borland, а можно и то и другое сразу – на всякий случай, как говорят.

Хорошо, а как компилировать-то? Дэвид не очень-то подробно это описывает, да вдобавок на английском языке, попробуй тут, разберись после пятого пива! Тээкс, сперва надо запустить "cc" (для Microsoft Visual Studio) или "bc" (для Borland Turbo C), следом за ним указав имя файла, например, так: "cc land.c", где land.c – имя файла, который надо откомпилировать. Если все пройдет успешно, и не будет никаких ругательств на недостающие include-файлы, образуется "land.o", – объективный файл. Он еще не готов для запуска – прежде его необходимо слинковать. Для этого существует утилита "ncc". Запускаем ее "ncc land.o" и... получаем ругательство, дескать, того тут нет, этого тут нет, и вообще еррор такой-то и ничего линковать не буду. Значит, линкер не может найти библиотеки, – открываем каталог "lib" и попробуем подключить их самостоятельно, указав после имени файла – "ncc land.c ast.lib posix.lib". Сработало? Неужели и на этот раз нет?! Тогда, вместе с нюком должен поставляться make-файл, так и называющийся "make" или "makefile" – обработаем его утилитой "nmake", ("nmake makefle") и уж на этот раз наверняка все получится – но, к сожалению, не все нюки распространяются с make-файлом.

Полученный файл не обязательно запускать из среды UWIN, он ничуть не хуже будет работать, "Проводника" Windows или, скажем, FAR-навигатора. Но если попытаться одолжить его приятелю, то у него ничего не получится, – программа поругается и потребует наличие двух файлов – astxx.dll (где xx – номер версии UWIN) и posix.dll – оба они находятся в каталоге "WINDOWS\SYSTEM".

Разумеется, UWIN не единственное творение в своем роде. В сети можно найти просто прорву аналогичных примочек. Ну, например, большую популярность завоевал известный CYGWIN (http://www.cygnus.com/misc/gnu-win32/). Он полностью бесплатен, распространяется вкупе с исходниками, но… требует глубоких знаний UNIX и умения программировать. Одна только установка чего стоит – на ftp-архиве лежит множество всякой всячины, и приходится самому разбираться что нужно, а что нет. В минимальную поставку CYGWIN входит лишь обертка UNIX, и ни чего больше. Ладно, качаем несколько сотен мег софта на свой винчестер, – там разберемся, что для чего предназначено. Таки ведь нет, – не все так просто запускается! Приходится запасаться пивом и садиться изучать исходники, исправляя ошибки, по халатности оставленные авторами,– зачем все эти заморочки, когда можно юзать готовый UWIN?

А потом – вместе в UWIN распространяется и компактный DNS-сервер. Зачем он нам? Конечно, если подключиться к дорогому, шустрому провайдеру – то ни зачем. А вот вся халява связана с большими тормозами. Как повысить скорость соединения, не платя лишнего? Очень просто – обзавестить собственным DNS. Порой это увеличивает скорость лазанья по web-страничкам на 20%-50% - и главное, совершенно бесплатно. Правда, комфортная работа потребует, по крайней мере, тридцати двух метром мозгов на вашей машине, – но если у вас меньше – как вы вообще умудряйтесь существовать в таких условиях?

Итак, UWIN дает возможность изучать UNIX, не отказываясь от мира WINDOWS, запускать многочисленные атакующие программы, не работающие с обычной Windows, установить собственный DNS сервер, повысив скорость соединения с Интернет, наконец, просто ощутить себя настоящим мужчиной, не понаслышке знакомым с UNIX.

А теперь выбирайте устанавливать UWIN на свой компьютер или нет.

Как избавится от запроса подтверждения правильности имени и пароля перед набором номера?

При запуске удаленного подключения Windows запрашивает подтверждение правильности имени пользователя и пароля, что не всегда удобно, особенно если соединение устанавливаться из командной строки или пакетного файла. (см. "Можно ли войти в Интернет, используя только командную строку?", "Можно ли сделать так, чтобы компьютер дозванивался до провайдера в определенное время, забирал почту и разрывал связь?"). Если запрос подтверждения раздражает, его можно отключить.

Как находить бесплатные сервера новостей?

В сети существует огромное количество общедоступных серверов, явно или неявно предоставляющих пользователям те или иные ресурсы. Мелкие корпорации, научные и исследовательские учреждения обычно не склонны обременять свои NNTP-сервера (сервера конференций) защитой и порой их ресурсами могут безболезненно пользоваться все остальные узлы сети.

Случайно натолкнутся на общедоступный NNTP-сервер новостей (NNTP-сервер – от английского News Network Transfer Protocol), конечно же, слишком маловероятно, а найти его с помощью поисковых служб, наподобие "Апорта" или "AltaVista" очень трудно. Запрос "NNTP + free" выдаст длинный список бывших когда-то бесплатными серверов, большинство из которых уже успели прекратитьли свое существование или сменитьли

политику и ограничитьограничили

доступ.

Не проще ли обратится к специализированным сайтам, публикующим информацию подобного рода? Нет!, и вот почему. Дело в том, что Общедоступность большинства ресурсов связана с попустительствами администраторов,.Многие общедоступные ресурсы общедоступны исключительно по халатности администраторов. НоИ, как только на сервер обрушивается стадо любителей халявытолпа невесть откуда взявшихся пользователей, порядком напрягающих канал, политика безопасности быстро меняется администраторы спохватываются и доступ закрываетсявспоминают о безопасности. . Напротив, единичные подключения, даже если и станут замечены администратором, вряд ли будут им пресекаться до тех пор, пока не станут ощутимо мешать.Другое дело, если ресурс аккуратно "юзает" несколько пользователей, самостоятельно нашедших его в сети, - пока они никому не мешают, выгонять их, скорее всего, не станут. Осталось только научиться самостоятельно находить незакрытые сервера…

Простейший способ поиска NNTP-серверов новостей заключается в сканирование IP-адресов. Суть его в следующем: выбирают некий (возможно взятый наугад) IP-адрес, например 195.161.42.149 и пытаются установить с ним TCP-соединение по сто девятнадцатому порту, например, так: "telnet имя сервера 119" (утилита telnet входит в штатную поставку Windows 9x и Windows2000).

Успешность операции указывает на свидетельствует о наличиеналичии

NNTP- сервера на данном узле. Если же сервер отсутствует или не функционален, соединение установить не удастся. В случае успешно установленного соединения остается только убедиться в бесплатности службы, иначе – выбрать другой IP-адрес, и продолжать действовать так до тех пор, пока не кончится терпение или не отыщется требуемый ресурс. Как правило, при сканировании IP-адреса перебираются один за другим с убыванием или возрастанием на единицу за каждый шаг.

В зависимости от качества связи и загруженности тестируемого сервера, ответа на запрос о соединениисоединения

приходится ожидать от нескольких секунд до целой минуты! Поэтому, В лучшем случае скорость сканирования составит порядка шестидесяти - ста сотни IP-адресов в минуту, а в худшем же за это же время удастся проверить всего один из них.

Легко посчитать сколько займет исследование даже небольшой сети! (см. "Интернет. Общие вопросы à

Можно ли увидеть карту всего Internet, связи, каналы, структура?") Какие бы оптимизирующие алгоритмы не применялись, (например, попытки асинхронного соединения с несколькими узлами одновременно), значительно увеличить эффективность сканирования не возможно может быть значительно увеличена в силу огромного числа количества существующих IP-адресов (порядка четырех миллиардов).

Впрочем, диапазон перебираемых адресов можно существенно сузить, если обратить внимание на тот замечательный факт, что все IP-адреса, принадлежащие одному провайдеру, обычно очень близки друг другу (что неудивительно, т.к. .они принадлежат одной подсети).

В следующем примере в качестве объекта сканирования выступает Демос

– крупный поставщик сетевых услуг (в том числе и телеконференций), публичный web-сайт которого так и называется www.demos.su, (IP-адрес равен 194.87.0.48).

Используя любой сканер (например, "SuperScan", лежащий на страничке разработчика http://members.home.com/rkeir/software.html), можно исследовать узкий диапазон адресов 194.87.0.1 - 194.87.0.254 потратив на сканирование всего лишь десяток - другой минут.

В результате этой операции обнаруживается, что Демос имеет множество внутренних промежуточных NNTP-серверов, открытых для прямого доступа! Например, таких как:

nntp://relay2.demos.su

nntp://news.ru

nntp://jubo.demos.su

nntp://new2.demos.su

nntp://nntp.demos.su

Другой способ поиска бесплатных NNTP-серверов заключается в изучении заголовков сообщений. В процессе путешествия по сети сообщения проходят через множество транзитных серверов, каждый из которых включает в заголовок свой адрес. Среди транзитных серверов и NNTP-серверов отправителей сообщений часто попадаются и бесплатные сервера.

Полный путь, проделанный сообщением, содержится в поле "Path", а сервер отправителя – в поле "NNTP-Posting Host". В примере, приведенном ниже, показаны заголовки двух сообщений: (поля "Path" и "NNTP-Posting Host" выделены жирным шрифтом):

Заголовок сообщения №1:

Path: news.medlux.ru!Melt.RU!carrier.kiev.ua!news.kharkiv.net!useua!not-for-mail

From: Nadezda Alexsandrovna <okline@email.itl.net.ua>

Newsgroups: medlux.trade.optika

Subject: I am looking for a permanent wholesale buyer of women's hair 30-60 cm long of all colours. Phone in Kharkov (0572)329639, 364556, fax 329763.

Date: Thu, 6 Apr 2000 05:01:15 +0300

Lines: 16

Distribution: world

Message-ID: <8cgr73$bsl$25@uanet.vostok.net>

Reply-To: okline@email.itl.net.ua

NNTP-Posting-Host: ums.online.kharkov.com

NNTP-Posting-Date: 6 Apr 2000 02:02:11 GMT

Xref: news.medlux.ru medlux.trade.optik904

Заголовок сообщения №2:

From: a@b.c

Subject: ammivit

Reply-To: korzina@windoms.sitek.net

Message-ID: <xjfEiY4l$GA.192@mailserver.corvis.ru>

Newsgroups:ural.commerce

Date: Mon, 27 Mar 2000 04:48:14 +0400

Lines: 25

Path: news.medlux.ru!mailserver.corvis.ru

NNTP-Posting-Host: t1-55.sitek.net 212.34.32.118

Xref: news.medlux.ru relcom.medicine.blood-service:2982

Поразительно, но эти два сообщения открывают семь восемь NNTP-серверов (и это еще не самый лучший результат)! Все они, перечислены ниже:

nntp://news.medlux.ru (бесплатный)

nntp://Melt.RU (хост не найден)

nntp://carrier.kiev.ua (бесплатный)

nntp://news.kharkiv.net (приватный)

nntp://ums.online.kharkov.com (хост не найден)

nntp://mailserver.corvis.ru (бесплатный)

nntp://t1-55.sitek.net (хост не найден)

И хотя часть узлов по непонятой причине не отвечает, результатами "улова" трудно оставаться недовольным. Анализом всего двух сообщений найдено три бесплатных сервера, разрешающих не только чтение, но и отправку сообщений!

А если проанализировать все сообщения, находящиеся на каждом из этих серверов, и все сообщения на каждом из вновь найденных серверов, подобным рекурсивным спуском можно найти едва ли не все NNTP-сервера, существующие в сети!

Узкое место такой операции - пропускная способность канала, соединяющего ищущего с Интернет. Получать гигабайты сообщений через модемную линию нереально. Поэтому, эту задачу лучше переложить на плечи автономной программки, работающей на узле с быстрым каналом, или различными способами оптимизировать алгоритм (так, например, ни к чему получать от одного и того же адресата более одного сообщения, а количество уникальных отправителей в сети велико, но конечно).

Впрочем, глубокое сканирование сети бессмысленно. Достаточно найти один (ну, с учетом запаса максимум два-три) быстрых и надежных NNTP-сервера, которые ввиду своей распространенности наверняка попадаются оченьпопадутся очень

быстро.

На этом секреты поиска бесплатных NNTP-серверов заканчиваются. Конечно, описанные выше операции вручную выполнять было бы затруднительно, но они легко поддаются автоматизации и уже реализованы в десятках различных программ. Большой популярностью пользуется "News Hunter" (http://www.slip.net/~rain/nh/), который помимо всего прочего генерирует весьма элегантные отчеты и измеряет скорость соединения с каждым узлом, что помогает выбрать наибыстрейший лучший из них.

К сожалению, даже последняя на момент написания книги, четвертая версия News Hunter'a, не снабжена сканером IP-адресов и хотя бы один NTTP-сервер пользователь должен найти самостоятельно.

Для этого пригодиться методика, описанная в начале главы. Достаточно найти любой сервер, предоставляющий доступ хотя бы на чтение к одной-двум конференциям. Анализируя заголовки сообщений, "News Hunter" найдет все остальные.

Рисунок 36 Рисунок 14 Результат работы News Hunter

Используя бесплатный сервер, приходится всегда быть готовым к тому, что в любой момент политика администрирования может измениться, вследствие чего свободный доступ на некоторое время (или навсегда) закроют. Единственный способ этого избежать - пользоваться платными, надежными ресурсами.

Родственные вопросы:

Разное à.

Что такое telnet и как с ним работать?

Интернет. Общие вопросы à Можно ли увидеть карту всего Internet, связи, каналы, структура?

Как объединить компьютеры в сеть без сетевых карт?

Для объединения нескольких (см. "Сколько компьютеров можно связать прямым кабельным соединением?") компьютеров в сеть совсем не обязательно иметь сетевые карты. Можно вполне обойтись и прямым кабельным соединением, связав оба компьютера через COM- или LPT-порт. Это медленнее (см. "Какова максимальная скорость кабельного соединения?"), но зато и дешевле! Всего-навсего требуется докупить LPT ßà LPT или COM ßà COM кабель или спаять его самостоятельно (см. так же "Как установить прямое кабельное соединение через USB-порт?").

Внимание: в момент подключения кабеля оба компьютера должны быть отключены! Иначе порт с высокой степенью вероятности выйдет из строя. Настоятельно рекомендуется прикрутить кабель к шасси компьютера, в противном случае соединение будет нестабильным.

Кабельное соединение обеспечивает все необходимые коммуникационные возможности: позволяет обмениваться файлами, совместно использовать один принтер на двоих, выходить в Интернет через другой компьютер и т.д., словом, оно ничем не отличается от "настоящей" локальной сети.

При соединении компьютеров штатными средствами операционной системы они будут неравноправны – один из них, называемый ведомым, будет ожидать подключений и предоставлять доступ к своим ресурсам, а другой – ведущий, станет устанавливать соединение и пользоваться ресурсами ведомого компьютера, но не наоборот! Фактически ведомый компьютер играет роль сервера, а ведущий – клиента.

Как обеспечить совместный доступ к одному Интернет - соединению?

После объединения компьютеров в локальную сеть многие сталкиваются с проблемой: как разделить один Интернет – канал на двоих. Покупать каждому компьютеру модем – слишком накладно, а постоянно перетыкать его между ними – утомительно. К тому же телефонная линия-то

в большинстве случаев одна!

Как обойтись без сервера исходящей почты?

Многие бесплатные почтовые службы запрещают рассылку корреспонденции или же накладывают жесткие ограничение на количество отправляемых писем в единицу времени и\или размер письма. Как, не обращаясь к платным почтовым службам, выкрутиться из такой ситуации?

Очень просто – достаточно в качестве сервера исходящей почты указать адрес почтового ящика самого получателя письма! (см. "Как ускорить доставку письма?")

Родственные вопросы:

Как ускорить доставку письма?

Как определить полный путь (прохождение) при скачивании файла Сергей Иванов

Точный маршрут пакетов неопределим в силу своего непостоянства – пакеты движутся по очень сложной кривой, избегая перегруженных маршрутизаторов и огибая поврежденные участки. Вовсе не факт, что два одновременно посланных пакета дойдут по получателя одним и тем же путем: вот случится посреди дороги сбой – один пакет успеет проскочить, а второй будет вынужден идти в обход.

??? Рисунок "карикатура" Дорога через лес, падает дерево, один человек, символизирующий пакет, успевает под ним проскочить, а второй идет по узкой тропике в обход.

"Мгновенный маршрут" может быть определен утилитой tracert, входящий в штатную поставку Windows.

Принцип ее работы в общих чертах выглядит так: она отправляет серию дейтаграмм на несуществующий порт по адресу, указанному в командной строке. Значение поля TTL (Time To Live – см. "Оптимизация соединения с Интернет") первой тройки дейтаграмм равно одному. Все три дейтаграммы "прибиваются" первым же маршрутизатором, поскольку он, уменьшив содержимое поля TTL на единицу, обнаруживает, что оно равно нулю, т.е. срок жизни пакета истек и пакет надлежит уничтожить, уведомив об этом отправителя. А, посылая отправителю "похоронку", маршрутизатор тем самым раскрывает свой IP-адрес!

Затем tracert посылает вторую серию дейтаграмм со значением TTL равным двум и их "прибивает" второй маршрутизатор в цепочке… так, поле TTL продолжает увеличиваться до тех пор, пока пакет не достигнет точки назначения.

А как tracert узнает, что пакет достиг точки назначения? Очень просто – конечный узел сам уведомляет об этом, посылая уведомление о невозможности принятия дейтаграммы на несуществующий порт.

Техника трассировки не свободна от ограничений. Вот некоторые из них

– достаточно часто уведомление об уничтожении пакета идет к отправителю совсем другим путем, нежели исходный пакет. Поэтому, определить точное время пересылки пакета невозможно – оно не всегда равно половине времени задержки с момента отправки дейтаграммы до момента получения уведомления. На практике расхождение составляет 300%-400%, если не больше!

– некоторые маршрутизаторы молчаливо "прибивают" мертвые пакеты, не посылая никакого уведомления или, даже если посылают, эти уведомления могут быть блокированы межсетевыми экранами, владельцы которых справедливо полагают: чем меньше всякие личности знают о топологии их сети, тем безопаснее работа и здоровее сон. (см. "Почему tracert умирает на полпути к узлу").

В простейшем случае tracert вызывается с указанием IP-адреса или доменного имени узла назначения, например, так:

C:\>tracert www.aha.ru

Трассировка маршрута к www.aha.ru [195.2.70.38]

1 140 ms 130 ms 140 ms nas.itech.ru [195.151.210.36]

2 151 ms 140 ms 150 ms ns.itech.ru [195.151.210.33]

3 171 ms 160 ms 170 ms gw.itech.ru [195.151.210.29]

4 161 ms 160 ms 180 ms 195.151.200.90

5 260 ms 231 ms 300 ms krd-gw.mtt.ru [195.151.52.41]

6 391 ms 340 ms 371 ms Moscow18-S3-7-0.RoSprint.net [194.84.251.246]

7 340 ms 451 ms 410 ms Moscow41-F1-0.RoSprint.net [193.232.88.23]

8 360 ms 501 ms 330 ms m9-3-fa4-1-0.zenon.net [193.232.244.48]

9 821 ms 901 ms 2164 ms jam-l3sw-2-giga1-2.msk.zenon.net [213.189.198.25]

10 441 ms 320 ms 341 ms jam-slb-1.msk.zenon.net [195.2.70.38]

Отчет tracert состоит из следующих частей: крайняя слева колонка содержит номер маршрутизатора в цепочке, считая от отправителя (узел самого отправителя в этот список не входит); три следующие колонки содержат время задержки с момента посылки дейтаграммы до получения уведомления. В силу непостоянства скорости передачи пакетов, особенно заметной на перегруженных каналах, однократный замер времени задержки не позволяет судить о средней скорости, вот поэтому-то и используются три последовательные посылки, позволяющие вычислить моду {>>>>> сноска мода

– это наиболее часто встречающиеся значение скорости, например, для ряда замеров 1,6,6,6,7 мода равна 6, а среднее арифметическое –5} скорости.

Большинство руководств утверждает, что, анализируя приращение задержки на каждом последующем маршрутизаторе, можно определить скорость пересылки пакетов между маршрутизаторами. Это неверно! Непостоянство временных задержек в несколько раз превышает скорость доставки пакетов от одного маршрутизатора к другому, к тому же как бы это ни казалось парадоксально, но уведомления от дальних маршрутизаторов могут идти более коротким путем, чем от ближних, и результаты вычисления дадут отрицательные значения. Судите сами (см. табл. 1):

|

1й замер |

Dt |

2й замер |

Dt |

3й замер |

Dt |

Dt средне |

откл % |

|

|

1 |

140 |

+140 |

130 |

+130 |

140 |

+140 |

+137 |

7% |

|

2 |

151 |

+11 |

140 |

+10 |

150 |

+10 |

+10 |

10% |

|

3 |

171 |

+20 |

160 |

+10 |

170 |

+20 |

+17 |

6% |

|

4 |

161 |

-10 |

160 |

0 |

180 |

+10 |

0 |

--- |

|

5 |

260 |

+99 |

231 |

+71 |

300 |

+120 |

+97 |

70% |

|

6 |

391 |

+131 |

340 |

+109 |

371 |

+71 |

+104 |

50% |

|

7 |

340 |

-51 |

451 |

+111 |

410 |

+39 |

+99 |

112% |

|

8 |

360 |

+20 |

501 |

+50 |

330 |

-80 |

-3 |

--- |

|

9 |

821 |

+461 |

901 |

+400 |

2164 |

– |

+140 |

57% |

|

10 |

441 |

-380 |

320 |

-581 |

341 |

– |

-480 |

20% |

Время задержки по мере продвижения по цепочке маршрутизаторов нарастает отнюдь не линейно, а хаотично, испещряясь отрицательными значениями, а погрешность в своей массе залазит за 50%, местами доходя до 100% и выше. Не очень-то точные измерения получаются!

Родственные вопросы:

Провайдер и удаленный доступ à Оптимизация соединения с Интернет

Почему tracert умирает на полпути к узлу

Как опубликовать рекламную статью бесплатно?

Редакторы – народ строгий. На рекламу у них глаз наметан. Только появится рекламный подтекст, как сразу – публикация на правах рекламы, см. расценки. Недостаточно опытных редакторов легко обмануть, написав откровенно-рекламную статью в критической форме. Например, о программе с интуитивно-понятным интерфейсом, можно высказываться как о программе "для дурака", не забыв, конечно, привести все копии экрана. Клиент пропустит "дурака" мимо ушей, а вот описание интерфейса ему может понравиться!

Вообще же, основной признак рекламных статей – отсутствие информации о предмете рекламы. Зато отношения к этому предмету – хоть отбавляй. Например, "неотразимый дизайн". Простите, какой-какой? Угловатый, обтекаемый, тошнотворно-прозрачный? Оставьте же человеку права на собственный вкус! А "неотразимый" лучше вообще заменить на какое ни будь другое не броское прилагательное с частицей "не". Скажем: "недурной, выполненный в классическом угловатом стиле".

Никогда не стоит в рекламе бояться говорить о недостатках продукта – это не отвернет покупателя, зато крепче уверит его в беспристрастность описания достоинств. Ну, как такое горячее доверие не обмануть?! Так, где тут у нас лапша, пока он растопырил уши…

Как подобрать правильную строку инициализации или что делать, если модем не работает?

В идеале каждый модем должен уметь самостоятельно адаптироваться под телефонную линию, не требуя от пользователя шаманских танцев с бубном вокруг себя. Но жизнь далека от идеала – порой модем ведет себя как дикий зверь: то не хочет устанавливать соединение, то бросает трубку. Возможно, лучший выход из ситуации – купить другой модем, более подходящий к таким условиям, но зачастую проблему удается решить грамотной настройкой.

Гибкость настройки различных модемов не одинакова и сильно разнится от модели к модели. Многие дешевые поделки вообще не поддаются настройке, профессиональные же модемы (и близкие к ним модели бытовых) допускают ручную регулировку большинства своих узлов и – что самое главное – умеют измерять основные характеристики линии и величину искажений. Надо ли говорить насколько это облегчает настройку? Ведь, действуя вслепую, недалеко уедешь…

Операционные системы семейства Windows поддерживают ручное конфигурирование модема, позволяя передать все требуемые параметры через строку инициализации. ("Панель управления" à "Модемы")"Панель управления" à Модемы à Свойства à Подключение à Дополнительно и в открывшемся диалоговом окне найдите поле "Строка инициализации" (Windows 9x) или "Панель управления" à Модемы à Свойства à Дополнительные параметры связи à Дополнительные параметры инициализации (Windows 2000). Строка инициализации состоит из AT-команд модема, передаваемых ему перед каждым обращением.

Команды делятся на базовые, общие для всех модемов, и расширенные

– специфичные для каждой модели. Базовый набор AT-команд весьма аскетичен и позволяет манипулировать лишь основными настройками, а такие операции как изменение уровня выходного сигнала или коррекция чувствительности не стандартизированы и каждым производителем реализуются по-своему (если вообще реализуются). В результате все модемы требует индивидуального подхода и общих рекомендаций по настройке, приемлемым ко всем моделям, дать просто невозможно.

Ниже описана настройка трех популярных моделей: ACORP 56K, 3Com US Robotics Courier V. Everything и ZyXEL OMNI 56K Pro. Владельцем модем других типов придется обратиться к их документации на предмет выяснения какими командами осуществляется управление теми или иными опциями и предусмотрено ли оно вообще.

???? Рисунок "Карикатура" Модем разогнанный до такой степени, что летит как самолет по взлетной полосе

Как послать анонимное сообщение?

Независимо от способа отправки почты – через web-интерфейс или с помощью своего любимого почтового клиента, в заголовке письма вы оставляете свой IP-адрес, что не есть хорошо. Получатель (или любое лицо, перехватившее письмо), без особого труда сможет узнать вашего провайдера, т.к. сами провайдеры берут IP-адреса отнюдь не с неба, а покупают их и каждая такая сделка в определенном порядке регистрируется. Причем информация кому какой IP принадлежит чаще всего свободно предоставляется всем желающим. Знание провайдера позволяет выявить ваше географическое местоположение, а звонок к нему (или вторжение на его машину без ведома и согласия) – узнать ваши регистрационные данные (имя, фамилию, часто адрес и номер телефона).

Как сохранить свою анонимность? Вариант первый – найти такой почтовый сервер, который бы не запоминал ваш IP-адрес и помещал в заголовок только ту информацию, которую вы сами пожелали сообщить о себе. Чтобы найти такой сервер необходимо, методично перебирая бесплатные (платные) почтовые службы одну из одной, посылать самому себе письма и анализировать их заголовок – определяется ли адрес отправителя или нет (см. "Как установить подлинный адрес отправителя письма?").

Вариант номер два – подключитесь к почтовому ящику через анонимный Proxy-сервер (см. "Интернет. Общие вопросы à

Что такое Proxy-сервер и как с ним работать?" и " Интернет. Общие вопросы à

Как заставить работать такое-то приложение через Proxy-сервер?"). В этом случае в заголовок попадет IP-адрес Proxy, а не ваш.

Родственные вопросы:

Как установить подлинный адрес отправителя письма?

Интернет. Общие вопросы à Что такое Proxy-сервер и как с ним работать?

Интернет. Общие вопросы à Как заставить работать такое-то приложение через Proxy-сервер?

Как предотвратить похищение моего Интернет пароля?

Ничто так не отбивает желание поохотиться за чужими Интернет - паролями, как проверка провайдером номера звонящего абонента и сравнение его с номером телефона, "закрепленным" за обладателем данного пароля.

Провайдеры, реально отслеживающие своих клиентов аппаратурой АОН, многократно снижают актуальность похищения пароля – ведь в этом случае злоумышленнику потребуется не только похитить пароль, но и подключиться к чужой телефонной линии, что довольно проблематично (разумеется, если "злоумышленником" не является никто из домашних).

Определение номера звонившего не то чтобы очень хлопотная забота (многие модемы имеют встроенную систему АОН), но провайдеры в своей массе под предлогом нежелания ограничивать свободу клиентов

позволяют входить в сеть с любого телефонного номера! Истинная же причина в том, что провайдеры не хотят наживать себе лишнюю головную боль. Только представьте себе толпу разъяренных клиентов, у которых из-за старости АТС или помех на линии не определяется номер и АОН провайдера дает от ворот поворот, не пуская в сеть, да и лишняя возня с поддержкой телефонной базы пользователей провайдерам ни к чему.

Попадаются и такие провайдеры (к числу которых принадлежит и krintel), которые в договоре оговаривают возможность входа в сеть только с заранее оговоренного телефонного номера, но на практике никак его не проверяют – выходи откуда хочешь!

Определить, как обстоят дела в таком-то конкретном случае, можно лишь экспериментально – попыткой захода в Интернет со своим логином с чужого телефона (но только не с чужого компьютера – этим вы раскрываете свой пароль его владельцу!).

Если провайдер не контролирует номер звонившего (как часто и происходит) злоумышленник сможет бесплатно войти в сеть угадав

или похитив

чужой пароль.

угадывание: если пароль представляет собой осмысленное слово наподобие "McLaren" или "Disney", упорядоченную последовательность типа "QWERTY" или полностью состоит из цифр – он может быть легко угадан! Лексикон большинства людей ограничен несколькими десятками тысяч слов, а самые полные русские и английские словари насчитывают сотни тысяч, ну пускай, миллионы слов. При скорости подбора в десять-двадцать тысяч паролей в секунду (средняя скорость младших моделей Pentium) – перебрать все словарные слова, пускай даже слегка видоизмененные (типа "Арбуз" à

"Арбусис"), удастся менее чем за час, в крайнем случае, за сутки-другие. В то же время, бессмысленных сочетаний даже из пяти букв латинского алфавита (включая цифры и знаки препинания) – свыше миллиарда, а из восьми символов и того больше– порядка миллиарда миллиардов! На бытовых компьютерах их перебор займет все оставшееся до конца света время! (Если, конечно, забыть о неуклонном увеличении производительности компьютеров).

похищение: отчаявшись подобрать пароль "в лоб", злоумышленники начинают прибегать ко всевозможным ухищрениям. Например, связываются с намеченной (или выбранной наугад) жертвой и от имени службы технической поддержки (варианты - администратора, фининспектора, президента, господа бога) требуют назвать пароль. Это рискованный ход, т.к. звонившего можно отследить (с помощью АОН, например) и на суде (если до него дойдет) опознать по голосу (одни лишь показания АОН для суда не аргумент). Продвинутые злоумышленники поступают хитрее, предлагая всем желающим зарегистрироваться на своем сайте, указав собственное имя и пароль (например, для доступа к редактированию собственной анкеты или возможности подписки на почтовую рассылку). Разумеется, никем не требуется введение именно Интернет – пароля, но многие люди склонны выбирать одинаковые (или похожие) пароли на все случаи жизни.

Никогда, нигде и ни при каких обстоятельствах никому не сообщайте свой Интернет – пароль! Так же не записывайте его ни на бумажке, приклеенной к монитору (столу, клавиатуре), ни в записной книжке, ни где-либо еще. Эти "тайники" легко доступны вашим гостям и знакомым, а можно ли быть уверенным, что все они добропорядочные граждане? По обыкновению пароль записывается в договоре, заключенном с провайдером, а сам договор хранится (точнее, должен храниться) среди других ценных бумаг и документов – вне пределов досягаемости знакомых и друзей. (см. "Как узнать, что моим паролем пользуется кто-то еще? И что потом делать?").

Пароль может похитить и программа-шпион, засланная с диверсионной целью на чужой компьютер. Техника засылки диверсантов весьма разнообразна:

а) замаскировав такую программу под нечто полезное, злоумышленник может отослать ее намеченной жертве по электронной почте ("Какие почтовые вложения безопасны?"), выложить на общедоступный "софтверный" сервер, наподобие download.ru, "закинуть" в телеконференцию и т.д. Антивирусы обнаружат такую программу лишь при условии, что она уже была ранее кем-то использована и успела попасть в руки вирусологов. Но шпиона, написанного самим злоумышленником специально для этой атаки антивирусы распознать не в силах! Нить надежды дает эвристический анализатор – грубо говоря "искусственный интеллект" антивируса – в некоторых случаях распознающий неизвестные ему зловредные программы по их "запаху", т.е. характерным последовательностям машинных команд, но в силу своего несовершенства эвристические анализаторы зачастую не срабатывают и хитрый злоумышленник может без труда обойти их. Антивирусы – антивирусами, а запускать полученные из Интернета файлы сомнительного происхождения (см. "Какие ресурсы Интернет наиболее безопасны") не стоит, даже если антивирусы – какими бы они свежими ни были – не нашли в них ничего подозрительного (см. "Как защитится от вирусов").

???? Рисунок "карикатура" собака в повязке с красным крестом нюхает дискету, по которой ползают вирусы

б) файлы документов могут содержать вредоносные макросы, автоматически запускающиеся при открытии документа и похищающие сохраненный пароль (или устанавливающие шпиона, отслеживающего нажатие клавиш) - см. "Как защитится от вирусов";

с) "дырки" в операционных системах и приложениях приводят к возможности хищения пароля без каких-либо активных действий со стороны жертвы – достаточно ей войти в Интернет (см. "Как гарантированно защититься от атак из Интернет").

Родственные вопросы:

Как защитится от вирусов

Какие почтовые вложения безопасны?

Какие ресурсы Интернет наиболее безопасны

Какие почтовые вложения безопасны? (следующий)

Как гарантированно защититься от атак из Интернет

Как узнать, что моим паролем пользуется кто-то еще? И что потом делать?

Как привлечь к себе внимание?

О! Привлечь к себе внимание очень просто – стоит ляпнуть какую-нибудь глупость или затронуть национальное или какое-нибудь другое достоинство. Ну, например, объявить, что в будущем при регистрации вашей копии программы потребуется указывать номер паспорта или, скажем, расписываться в лицензионном соглашении, заверять его у нотариуса, отсылать ценным письмом на фирму и только после этого ожидать регистрационного ключа, "отпирающего" программу.

Поднимется буря! Все журналисты встанут на уши и начнут смаковать, дескать, какой же идиот-клиент на это пойдет?! Да в новой программе нет никаких сногсшибательных возможностей, так, косметическая доводка по мелочам – стоит ли переходить на нее ценой такой головной боли?

Но, нет, фирма не потеряет своих клиентов – она их приобретет! Спустя некоторое время будет объявлено: мол, идя на встречу общественности, отменяем все эти нововведения, возвращая все на круги своя. Но, пока длится скандал, потребитель узнает и о самой программе, и о новых возможностях и, вполне вероятно, что приобретет!

Такую тактику применяют практически все "отцы-основатели" компьютерной индустрии: и Intel, и Microsoft, и многие другие копании.

Несколько видоизмененный вариант на ту же тему – публично заявить, что конкуренты украли такую-то "фенечку" и подать на них в суд. Исход разбирательства не важен. Главное – привлечение внимания общественности к собственной персоне. Пример: компания Sun, в стремлении донести до потребителя для чего вообще нужна эта Java (что это за серверный олень такой?), затеяла долгое препирательство с Microsoft. И это притом, что реализация VM Java от Microsoft была едва ли не самой лучшей, а Sun и сама не знала на какую ногу встать – то ли вопить о несовместимости с Java, то ли обвинять в незаконном распространении фрагментов исходных текстов в составе SDK.

Мотив этого и многих других судебных разборок один – широкомасштабная бесплатная реклама. И только потом – щелчок по носу конкурента.

Как разместить скрипт на сервере?

В большинстве случаев "заливка" скрипта на сервер осуществляется по протоколу ftp. Для этого потребуется ftp-клиент, поддерживающий закачку. Например, всем известный FAR.

Запустите его и в панели дисков выберете пункт "FTP"

Рисунок 49 Рис image10 Панель дисков FAR

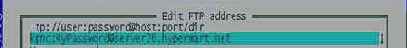

Теперь нажмите <Shift-F4> и в появившемся диалоговом окне введите ваш логин, пароль и адрес сервера.

Например, это может выглядеть как:

Рисунок 50 Рис Image12 Подключение к серверу

Обратите внимание: имя хоста по ftp может не совпадать с www, – подробнее читайте об этом подробнее в инструкции на сервере!

Дважды нажмите на <Enter> и дождитесь установки соединения. Если при этом появится сообщение об ошибкиошибке, то, значит, что-то сделано неправильно, а может, аккаунт еще не зарегистрирован. Подождите и попробуйте снова…

Соединились? Вот и замечательно. Попробуйте скопировать несколько файлов на сервер, - не правда ли, это ничуть не сложнее, чем работать с привычным "Norton Commander"?

Единственная проблема – определить в какую именно директорию "заливать" скрипты, – дело в том, что если директория не имеет атрибута "исполняемый" выполнение файлов, содержащихся в ней, запрещено. Обычно такая директория именуетя "cgi-bin", но случаются и исключения. Так, например, у "HuperMart" это корневая директория Вашего аккаунта, а у "Virualave" – public_html. При возникновении проблем обратитесь к администратору сервера или внимательно изучите faq по пользованию вашим аккаунтом.

Еще одна тонкость связана с набором исходного текста скриптов – при попытке исполнить скрипт, набранный в обычном DOS\Windows редакторе, скорее всего, появится сообщение об ошибке и выполнение будет прервано. Дело в том, что большинство www-серверов работает под управлением UNIX, а ей "не нравиться" досовское завершение строки. Поэтому, текст скрипта следует набирать в редакторе, учитывающим особенности UNIX. Одним из таких редакторов встроен в знаменитый DOS NAVIGATOR (www.ritlabls.com).

Для его настройки выберите в меню "Опции" пункт "Тип Текста" à

"ЮНИКС", а затем либо откройте и заново сохраните ранее набранный файл или наберите его заново.

Рисунок 51 Рис. Image14 – выбор типа текста

И последнее - после заливки скрипта на свере присвойте ему атрибут "исполняемый", иначе он исполняться "не захочет". Переместим маркер к только что закаченному файлу, нажмите <Ctrl-A>, взведите все три галочки <X> (от executable – то есть исполняемый) и нажмите <Enter>. (см. "Разное à

Как работать с UNIX?")

Рисунок 52 Рис image16 – установка атрибутов

Родственные вопросы:

Разное à Как работать с UNIX?

Какие сервера бесплатно предоставляют право исполнения cgi?

Исходные тексты скриптов в "Приложении"

Как соединить компьютеры через инфракрасный порт?

Инфракрасным портом уже оснащаются многие Notebook-и, но настольные компьютеры подавляющим большинством пока что продаются без "глазков" и докупать ИК - адаптер приходится самостоятельно.

Чтобы не мучаться с драйверами и прочей программной поддержкой, разумно остановить свой выбор на моделях, поддерживаемых непосредственно BIOS. Большинство BIOS позволяют работать с ИК - адаптером как с обычным последовательным портом. Это позволит устанавливать прямое кабельное соединение тем же стариком Norton Commander-ом или любой терминальной программой. Правда, скорость будет ограничена какой-то сотней килобит в секунду, что затруднит перенос больших объемов данных – дистрибьютив Windows2000 будет перекачиваться несколько часов. За это время можно не только чай попить, но и детей завести! Но более короткого пути, по-видимому, не существует.

Рисунок 27 Рис 1ir, 2ir Подключение инфракрасного адаптера через последовательный порт

Рисунок 28 Рис. IrdaWave Инфракрасный порт IrDa IRwave IR320SA

Как соединить Windows 9x с Windows 2000?

Если на одном из компьютеров установлена Windows2000, а на другом – Windows 9x, то соединить их может оказаться совсем не просто – при попытке установки соединения будет выдаваться сообщение о неправильном пароле и все тут! Причина в том, что Windows 9x использует уязвимые протоколы аутентификации, по умолчанию запрещенные в Windows 2000.

Если ведущий компьютер работает под управлением Windows 2000, а ведомый – Windows 9x, для их "примирения" выполните следующие действия: щелкнув правой мышкой по иконе прямого кабельного соединения, выберете "Свойства" и перейдете к вкладке "Безопасность". Переместите радио кнопку "Параметры безопасности" в положение "Дополнительные (особые параметры)" и нажмите "Настройка". Теперь в "Шифровании данных" выберите "необязательное (подключаться без шифрования)"; в "Безопасном входе" снимите все галочки кроме "Протокол проверки пароля Microsoft (MS-CHAP)" и "Разрешать старый протокол MS-CHAP для Windows 95". Все! Нажмите "ОК" и повторите попытку соединения. На предупреждения Windows 2000 о небезопасности подключений без шифрования не обращайте внимания – перехватить пароль, передаваемый по LPT- или COM- кабелю, не имея к нему физического доступа невозможно!

Рисунок 20 Рис 0х008 Разрешение протокола аутентификации, используемого Windows 9x

Если ведущий компьютер работает под управлением Windows 9х, а ведомый – Windows 2000, то, кликнув правой клавишей по иконке "Входящие подключения", в открывшемся контекстном меню выберете пункт "Свойства" и перейдите к закладке "Пользователи". Теперь необходимо поставить галочки напротив всех пользователей, которым разрешен удаленный вход в систему, – разумеется, из тех пользователей, которые зарегистрированы на ведущем компьютере (если на ведущем компьютере не зарегистрировано ни одного пользователя – его надо создать, кликнув по иконке "Пользователи" в "Панели управления").

Галочка "Все пользователи должны держать в секрете свои пароли и данные" должна быть сброшена, а "Всегда разрешать подключение без пароля устройствам с прямым соединениям, таким как карманные компьютеры (palmtop PC)" – установлена, независимо от того с какого компьютера осуществляется заход – с карманного или настольного.

Рисунок 21 0х009 Создание списка зарегистрированных пользователей

Как сохранить WEB-страницу на диск для ее просмотра в Off-Line?

Вообще-то, Исторически сложилось так, что web рассчитан именно на on-line просмотра с сервера, ноа

не локального диска. С сохранением дела обстоят очень туго, тем более что такое действие потенциально способно нарушить авторские права владельцев сайта и ведущие производители очень осторожно подходят к этому вопросу, сильно ограничивая свободу пользователя.

Как создать иллюзию устойчивости, когда делать идут хуже некуда?

Отличительная черта крупных, устойчиво стоящих на ногах компаний, – потребность

в критике. Объективная критика позволяет выявить свои слабые стороны и приносит неоценимую пользу (это не аналитиков нанимать, которые требуют много денег, но все равно ничего путного не делают). Необъективная критика – лучшая похвала. Раз оппонент ни за что конструктивное ухватиться не может – значит, и ухватываться-то не за что (ну, во всяком случае, на его, - критика, - умственном уровне развития). Похвала, напротив, внушает чувство неуверенности и ее информационная ценность равна нулю. Мало ли, что кому понравилось? А, может быть, 99% остальным – это как раз и не нравится?

Мелкие, готовые вот-вот развалиться, компании ведут себя диаметрально противоположно. Они очень болезненно реагируют на критику, хватают критикующих их журналистов за грудки и с воплями "клевета, клевета", устраивают чуть ли не судебные разборки, дескать, сейчас же напечатайте опровержение!

Народ же обиженных любит! Товар фирмы-великомученика могут брать охотнее только за ее "мученичества" ("поможем братьям нашим китайцам завалить паразитов Янок!"). Словом, обильная порция грязи, критики и клеветы никогда не повредит. Напротив, чем больше критики, тем сильнее уверенность потребителя, что истинная причина критики не в действительных недостатках товара, а опасениях конкурентов, что этот самый товар может пошатнуть их позицию на рынке.

Чем плоха идея лить грязь на самих себя? Причем грязь откровенно сумасбродную, типа "эту программу писали сатанисты". Клиенту до того, кто ее писал, никакого дела нет. Но, не зная кем инсценирована эта критика, он может склониться к такому продукту, здраво рассуждая – если никаких других недостатков у него нет – он идеален.

Как связаться с автором этой книги?

Присылайте свои отзывы, пожелания, замечания и свежие вопросы (особенно приветствуются вопросы) по адресу kk@sendmail.ru. Авторы оригинальных вопросов в обязательном порядке будут награждены экземпляром следующего издания этой книги с автографом.

Как удалить чужое сообщение из телеконференции?

Для начала маленькое лирическое отступление… В далекие доисторические времена, когда сеть была доступна ограниченному кругу лиц, и еще никто всерьез не задумывался о безопасности, для управления NNTP-серверами предложили использовать управляющие сообщения, – если в послании содержалось некое специальное ключевое слово, сервер интерпретировал следующий за ним текст как команды.

Эта методика завоевала большую популярность в виду привлекающей простоты реализации и дожила в неизменном виде до наших дней. Большинство NNTP?серверов и сегодня допускают удаленное администрирование, не требуя для этого никаких прав.

Управляющие сообщения отличаются от всех остальных наличием поля "Control" в заголовке или ключевого слова "cmsg" в поле "Subject", оставшаяся часть которого интерпретируется как команды. Поэтому, для администрирования сервера нет нужды в специализированном программном обеспечении, вполне сойдет ваш любимый клиент

(например, Outlook Express) .

Порой управляющими считаются поля "Subject", в сообщениях, адресованных группе "all.all.ctl". Забавно, что в попытках защитить свой сервер и установить фильтры для управляющих сообщений некоторые, между прочим достаточно многие, администраторы забывают об этой маленькой документированной

(плохо, но документированной) особенности, оставляя лазейку открытой.

Полностью запретить управляющие сообщения администратор не может, поскольку они используются для организации взаимодействия между NNTP?серверами. Однако ничего не стоит можно настроить систему безопасности так, чтобы потенциально опасные команды требовали аутентификации и были доступны лишь лицам соответствующих привилегий. Впрочем, в большинстве случаев установленную защиту удается можно с легкостью обойти, используя простейшие приемы подделки полей заголовка.

Для удаления сообщения можно воспользоваться командой "cancel", указав уникальный идентификатор ("Message-Id") удаляемого сообщения. Отправлять такую команду может только администратор сервера или автор сообщения, то есть поля "From" в удаляемом и управляющем посланиях должны совпадать.

Для того Чтобы узнать идентификатор сообщения, достаточно просмотреть его заголовок. В Outlook Express это делается нажатием комбинации клавиш <Alt-Enter>

220 3031 <8cn934$f3r$2@news.medlux.ru> article

Path: news.medlux.ru!not-for-mail

From: kpnc@id.ru

Newsgroups: medlux.doc.rus

Subject: Test

Date: 8 Apr 2000 12:35:48 GMT

Organization: Medlux InterNetNews site, Moscow, Russia

Lines: 1

Approved: kpnc@aport.ru

Message-ID: <8cn934$f3r$2@news.medlux.ru>

NNTP-Posting-Host: ppp-18.krintel.ru

Xref: news.medlux.ru medlux.doc.rus:3031

Значение Message-Id в приведенном выше примере выделено жирным шрифтом. Для удаления этого сообщения достаточно лишь послать на сервер, в ту же самую группу управляющее сообщение, содержащее в поле "Subject" (тем сообщения) следующие строки: "cmsg cancel <8cn934$f3r$2@news.medlux.ru>". Для проверки – удалилось оно или нет – обновите список сообщений или попробуте загрузить удаленное сообщение, если оно еще не было загружено ранее. Опля! Получилось! (Ну, во всяком случае, автор на это надеется)

Впрочем, на локальных дисках подписчиков не произошло никаких изменений, точно как и на всех серверах, уже успевших получить это сообщение.

Внимание: пользоваться управляющими сообщениями следует крайне осторожно!.

При возникновении ошибок обработки, сообщение об ошибке возвращается не отправителю, а администратору системы, последующие действия которого предугадать нетрудно.

Как удалить сообщение из почтового ящика, не принимая его на свой компьютер?

Большинство почтовых программ, в том числе и Outlook Express, удаляют сообщения только после их получения с сервера, но не позволяют сделать это непосредственно (впрочем, можно настроить фильтр см. "Какие существуют способы заблокировать получение корреспонденции по электронной почте от нежелательных абонентов (закрыть им доступ к использованию конкретного почтового ящика)?"). Неудобства такого подхода очевидны – прежде, чем принимать длинное письмо, неплохо бы сначала убедиться в том, что его действительно следует принимать (может, это спам какой). Особенно неприятно дожидаться загрузки длинного, порой в несколько мегабайт, письма, гадая: кто же его послал, и что в нем содержится?

Для предварительного просмотра и удаления корреспонденции с сервера можно воспользоваться утилитой "telnet.exe", входящей в штатную поставку Windows. (см. "Разное à

Что такое telnet и как с ним работать?") Запустите ее, указав адрес почтового сервера и название почтового протокола в командной строке, например: "telnet.exe mail.ru POP3".

Установив соединение, сервер выдаст приглашение, типа "+OK mPOP POP3 server ready <91648.954065917@mail.ru>", впрочем, содержание приглашения может быть и другим, но это неважно.

Теперь, воспользовавшись командами "USER" и "PASS", сообщите серверу свое имя и пароль соответственно. Например, так:

USER K.Kaspersky

PASS acs2000wM$

Если имя и пароль введены правильно, сервер сообщит нечто наподобие "+OK Password OK" и откроет доступ к почтовому ящику.

Список всех имеющихся сообщений можно просмотреть командой LIST, результат работы которой должен выглядеть приблизительно так:

>LIST

+OK 4 messages (25626 octets)

1 6078

2 4933

3 4644

4 9971

.

Сервер сообщает количество сообщений в почтовом ящике (в данном случае – 4), их суммарный размер в октетах {>>>> сноска упрощенно один октет можно принять равным одному байту} (25.626) и размер каждого из сообщений по отдельности (6.078, 4.933, 4.644, 9.971).

Получить все сообщение целиком позволяет команда RETR Номер сообщения, а его фрагмент – TOP Номер сообщения Количество строк. Например:

> TOP 4 10

top 4 10

+OK

Return-Path: gluck@citycat.ru

Received: from citycat.ru by mail.ru for mail.ru, au.ru, aport.ru,

inbox.ru, land.ru with CCQDP. For more info hac@citycat.ru

Message-Id: <20000306051857_Hk_1100.20000303142308.promo_@funny.anec>

Precedence: special-delivery

Comments: Subscribe.Ru/Citycat E-mail Service. http://subscribe.ru

Date: Mon, 6 Mar 2000 05:18:54 +0300 (MSK)

From: CityCat <namma@citycat.ru>

To: "funny.anec" <null@citycat.ru>

Subject: =?koi8-r?Q?=E1=CE=C5=CB=C4=CF=D4=D9=20?=

=?koi8-r?Q?=E7=CF=D2=CF=C4=D3=CB=CF=C7=CF=20?=

=?koi8-r?Q?=EB=CF=D4=C1?=

MIME-Version: 1.0

Content-Type: text/html; charset=koi8-r

Content-Transfer-Encoding: 8bit

<!--

--*--

-->

<HTML> <HEAD>

<TITLE>є¦-гT+ Є+LL-¦¦T ч¦T¦-LT¦¦¦ ы¦L+</TITLE>

</HEAD>

<body bgcolor=#eeeee0 text=black link=blue alink=red vlink=blue>

<CENTER>

<B><FONT SIZE=+1>

Поле "From" заголовка письма (в тексте оно выделено жирным шрифтом) позволяет узнать обратный адрес отправителя (внимание: обратный адрес отправителя может быть поддельным! подробнее об этом см. "Как установить подлинный адрес отправителя письма?"), а тема сообщения содержится в поле "Subject". Следом за заголовком расположено тело письма, отделенное от него пустой строкой.

Все символы кириллицы закодированы специальным образом, и непосредственно чтение их невозможно. Но в этом может помочь ваш почтовый клиент, например, "Outlook Express". Выполните следующую последовательность действий:

а) в меню "Терминал" приложения "telnet" выберете пункт "Начать протоколирование" и введите имя файла, в который вы желаете сохранить сообщение, принудительно задав расширение ".eml" (в противном случае файл получит расширение ".log"), например, "MyFile.eml";

б) повторно введите команду "TOP Номер сообщения Количество строк" и дождитесь завершения вывода сообщения на экран;

в) в меню "Терминал" приложения "telnet" выберете пункт "Закончить протоколирование";

г) дважды кликните по только что созданному файлу.

Если все сделано правильно, автоматически запустится Outlook Express, отображая это сообщение в удобно читаемом виде (возможно при этом придется вручную выбрать подходящую кодировку в меню "Вид à

Вид кодировки".

Прочитав сообщение, определите – имеет ли смысл его принимать, если нет – вернитесь в окно telnet и отдайте команду "DELE Номер сообщения" для его удаления.

Удалив все ненужные сообщения, завершите сеанс работы с сервером командой "QUIT". Внимание: если этого не сделать, сервер автоматически восстановит все соединения, удаленные в течение последнего сеанса!

Родственные вопросы:

Разное à Что такое telnet и как с ним работать?

Как установить подлинный адрес отправителя письма?

Какие существуют способы заблокировать получение корреспонденции по электронной почте от нежелательных абонентов (закрыть им доступ к использованию конкретного почтового ящика)?

Как удержать клиента в своих руках?

Клиента мало завоевать, его необходимо еще и удержать. Самая прочная сеть – закрытые и постоянно меняющиеся стандарты. Взять, к примеру, ICQ или Microsoft Office. Чтобы написать своего ICQ-клиента или свой редактор документов Office необходимо знать их формат. А он – секрет фирмы. Выяснить его можно только утомительным и трудоемким дизассемблированием, но весь труд полетит впустую, если этот формат будет хотя бы незначительно изменен в новой версии программы.