Com US Robotics Courier V. Everything

Модем US Robotics Courier V. Everything компании 3Com – одна из лучших моделей, представленных на Российском рынке. На совесть сделанная система адаптивной подстройки под конкретную линию, добротные эхо - гаситель, компенсатор сдвига несущей и джиттера фазы вкупе с высокой чувствительностью и удовлетворительной сопротивляемостью к шуму оправдывают отнюдь немалую стоимость этого модема.

Отличительная особенность Courier V. Everything - рекордно высокая скорость приема на сильно зашумленных каналах. В этом отношении он обгоняет все остальные модемы, включая ZyXEL, и даже превосходит последний в несколько раз! Однако ZyXEL способен работать на гораздо более зашумленных линиях, чем Courier V. Everything, пусть и с небольшой скоростью. Поэтому вопрос: какой же модем выбрать Courier V. Everything или ZyXEL Pro? – отнюдь не прост. По мнению автора, лучший выход из положения – покупка двух модемов. А что? Ведь ни одна женщина не ходит и летом, и зимой в одном платье – чем же мы, модемщики, хуже?!

Возможности:

Подстройка уровня выходного сигнала есть, авто

Подстройка уровня входного сигнала есть, авто

Механизм адаптивной настройки на линию есть

Измеритель АЧХ линии есть

Сбор статистики соединения есть, подробный

Жидкокристаллический экран нет

Ограничение скорости соединения есть

Реле для отключения параллельного телефона есть

Распознает сигнал занято да

Встроенный АОН есть

Встроенный Автоответчик нет

Чипсет RockwellTexas Instruments

Характеристики линии и соединения, определяемые модемом в режиме сбора статистики:

Протокол связи да

Скорость приема \ передачи да

Частота несущей приемника \ передатчика нет

Отношение сигнал \шум да, последняя + максимальная

Уровень входного сигнала да

Уровень выходного сигнала нет

Задержка возврата эха да

Уровень ближнего эха нет

Уровень дальнего эха нет

Дрожание фазы нет

Сдвиг частоты нет

Условное качество линии да

Измерение АЧХ да

Количество переданных блоков да

Количество блоков, переданных с ошибками нет

Рисунок 16 Рис. Courier Внешний вид модема 3Com US Robotics Courier V. Everything

A: Чем рискует посетитель виртуального магазина?

Если злоумышленнику удастся похитить номер кредитной карточки жертвы, он без проблем сможет снять с нее некоторую сумму денег (варьирующуюся в зависимости от его наглости и осторожности, ограниченной разве что количеством денег на счету).

В простейшем случае для этой цели организуется "подпольный" виртуальный магазин, исправно собирающий номера кредиток, но не высылающий покупателям никаких товаров. И такие "ловушки" в сети действительно есть: вот заходит человек на платный "no name"-сервер и спустя какое-то время обнаруживает, что с его счета все денежки сняты подчистую. Это нетехнический

прием хищения и аналогичные магазины-однодневки возникают не только в сети, но и в реальной жизни, – соберет некая фирма столько-то заказов, получит предоплату, и… исчезнет без следа.

А чем рискует пользователь, не посещающий ресурсы сомнительно происхождения, и пользующийся услугами исключительно крупных, проверенных поставщиков? Все возможные технические угрозы можно разделить на три категории: подмена целевого субъекта; навязывание ложного маршрута; внедрение в компьютер жертвы программы-шпиона.

К этому списку было бы можно добавить еще один пункт "перехват сетевого трафик" – алгоритмы шифровки номеров кредитных карт (специально придуманные для расчетов по незащищенным каналам) хорошо работает только на словах, а в реальной жизни разработчики сплошь и рядом допускают программные ошибки, в той или иной степени ослабляющие стойкость шифра к взлому, – но, к счастью, подавляющее большинство злоумышленников не обладают надлежащей квалификацией и эту угрозу можно смело игнорировать. В любом случае, популярная книга – не лучшее место для обсуждения вопросов, связанных с криптографией, а заинтересованные читатели могут удовлетворить свое любопытство, обратившись к книге Криса Касперски "Техника сетевых атак".

– подмена целевого субъекта: "Подмена целевого субъекта" на нормальном человеческом языке обозначает совокупность технических приемов, вводящих пользователя в заблуждение относительного его местопребывания. Образно это выглядит приблизительно так: покупатель ловит такси и говорит водителю, "гони на Савеловский". Гнать-то водитель гонит, да только вот приезжает не на Савеловский, а на его точную копию, отличающуюся от оригинала лишь тем, что первый же продавец снимает все деньги с кредитной карточки покупателя.

??? Рисунок "карикатура" обыграть предыдущий абзац

Самая крупная кража по такой схеме была произведена в 1998 году Ильей Гофманом, который, выступая от имени продавца компьютерного магазина "Virtualynx Internet LLC 811-555 West Hastings St. Vancouver, ВС V6B 4N5 604-893-7022", сумел, по утверждению следствия, похитить порядка 20 тысяч

долларов. Преступник с сообщниками были задержаны, но дыры в системы безопасности остались открытыми и по сегодняшний день.

Вот нажимает пользователь на баннер и попадает на страничку злоумышленника, содержащую хитрый Java-скрипт, который переправляет клиента, скажем, на www.amazon.com. Ошибка реализации Java-машины, присущая даже поздним версиям Internet Explorer и Netscape Navigator, приводит к возможности выполнения аплетов злоумышленника в контексте перенаправленного адреса. Покупателя в настоящий магазин могут и не пустить, а вывести в окне браузера его точную копию, отличающуюся от оригинала лишь тем, что содержимое всех заполненных форм попадает не к продавцу, а в карман злоумышленника. Но, не смотря на это, адресная строка браузера содержит подлинный адрес магазина, что и вводит покупателя в заблуждение (Подробнее об этом виде атак можно прочитать в книге Криса Касперски "Техника сетевых атак").

Другая разновидность той же атаки – злоумышленник помещает на свою страничку коллекцию ссылок на виртуальные магазины и прочие коммерческие ресурсы. При наведении курсора на любую из ссылок в строке статуса появляется подлинный адрес выбранного ресурса, – пользователь, не замечая подвоха, кликает мышкой и… Откуда же ему знать, что содержимое строки статуса выводится скриптом злоумышленника и не соответствует действительности! А дальше все происходит по сценарию, описанному выше. Покупателя перенаправляют на требуемый магазин, доменное имя которого немедленно помещают в адресную строку браузера, но дальше порога в магазин не пускают, а подсовывают ему динамически сгенерированную руками злоумышленника web-страницу.

Для защиты от такого вида мошенничества достаточно ввести в браузере адрес целевого сайта вручную. Несмотря на свою простоту, этот прием надежно защищает от подавляющего большинства мошенников.

– перехват трафика с навязыванием ложного маршрута: прежде чем подключиться к серверу, необходимо перевести его доменное имя в IP-адрес, но, занимающаяся этим служба DNS, не свободна от ошибок и вообще очень слабо защищена. Протокол UDP, на который опирается DNS-сервер, не позволяет идентифицировать отправителя пакета, т.е. программное обеспечение жертвы не способно отличить ответы настоящего DNS-сервера, от подложных пакетов злоумышленника. Сценарий атаки в общих чертах выглядит так: злоумышленник огромным количеством разнородных запросов очищает кэш DNS-сервера, а затем посылает ему запрос с просьбой определить IP-адрес такого-то доменного имени. Обнаружив его отсутствие в своем кэше, DNS обращается к серверу более высокого уровня, а, тем временем, злоумышленник отправляет ему подложный пакет, содержащий IP-адрес двойника магазина. Введенный в заблуждение DNS-сервер (а DNS-сервера общаются между собой на том же UDP-протоколе) доверчиво помещает фальсифицированный ответ в свой кэш и впоследствии "раздает" его всем пользователям, пытающимся попасть в этом магазин.

Вообще-то, подобные взломы все еще остаются экзотикой, но несколько прецедентов уже имеются. В частности, именно таким образом 28 октября 1996 была подменна главная страница сайта крупнейшего московского провайдера ROSNET.

Причем ни администратор DNS-сервера, ни владелец виртуального магазина не способны предотвратить такую атаку! До тех пор, пока не будет переписано все программное обеспечение, прямо или косвенно связанное с DNS-протоколом, никто не сможет чувствовать себя в полной безопасности. Впрочем, это не повод для паники, поскольку (как уже отмечалось выше), подобные атаки не получили большого распространения, т.к. злоумышленники, по обыкновению не обремененные высокой квалификацией, предпочитают действовать грубой силой и кустарными методами.

– засылка шпиона: большой популярностью среди похитителей пользуется рассылка зловредных программ под видом полезных утилит или фотографий красивых девушек, которые на самом деле никакие не фотографии, а исполняемые файлы. Откроет пользователь такую "фотографию" и запустит на свой компьютер шпиона, отслеживающего нажатие клавиш или что-нибудь еще. Спустя некоторое время собранная информация отправляется злоумышленнику, которому остается всего лишь извлечь из нее номера кредитных карт (вариант: пароли для входа на сервер) и пополнить свой карман некоторой суммой.

???? Рисунок "карикатура" Что-то связанное со шпионами

Отсюда правило, – никогда и ни при каких обстоятельствах не запускайте программы неизвестного происхождения (см. "Как защитится от вирусов, полученных из Интернет?"). Простые меры гигиены, усиленные бдительностью свежайших антивирусов, в подавляющем большинстве случаев способны предотвратить вторжение, но все же срабатывают не всегда. Причиной тому служат вездесущие программные ошибки, позволяющие передать управление на код злоумышленника без ведома и активных действий со стороны жертвы. Конечно, совсем уж без действий, не обходится (сами собой только кошки, да и то не в жизни, а в анекдоте), но от жертвы не требуется ничего экстравагантного, – вполне достаточно посетить сайт злоумышленника или получить посланное им письмо (всего лишь получить - читать необязательно). Подробнее узнать о таком типе атак можно из книги Ильи Медведовского "Атака на Интернет", а здесь достаточно заметить – никакое приложение при сегодняшней культуре разработки программного обеспечения не застраховано от отсутствия ошибок, тем более бытовые программы массового потребления.

Выводы: не утешительные и пессимистичные: существует принципиальная возможность атак, приводящих к нарушению конфиденциальности данных, хранящихся на компьютере пользователя, набираемых с клавиатуры и передающихся по сети. И в ближайшем будущем ситуация улучшаться, похоже не собирается. Напротив, неотвратимый рост сложности программного обеспечения порождает все большее количество ошибок и люков, дающих "кислород" кибернетическим ворам и вандалам всех мастей.

Забавно, но лучший способ избегнуть кражи – отказаться от всех новомодных схем электронной оплаты и заказывать товар старым - добрым наложенным платежом. Все решения, предлагаемые разработчиками, будь то SSL, Virtual Private Network или службы-арбитры, выступающие гарантом законности сделки, реализованы поверх базовых протоколов, принципиально не способных обеспечить надлежащего уровня защищенности. А на шатком фундаменте устойчивой крепости не постоишь. И, как показывают исследования, фундамент Интернет действительно, очень шаткий.

Утешает только то, что шанс оказаться обкраденным не превышает риск погибнуть в автомобильной катастрофе.

Родственные вопросы:

Как защитится от вирусов, полученных из Интернет?

A:Что такое DNS?

Для успешного функционирования любой коммуникационной сети каждый из ее узлов должен обладать некой уникальной характеристикой, отличающей его ото всех остальных. В телефонии для этой цели используется абонентский номер, а в Интернете – IP-адрес. Такая аналогия вполне уместна: IP-адрес состоит из адреса сети (что-то вроде кода города или страны), адреса подсети (по аналогии: номера АТС) и адреса узла (номера абонентского комплекта, находящегося на этой АТС). На заре развития Интернет все узлы и соответствующие им имена перечислялись в специальном host-файле, который, подобно телефонному справочнику, периодически обновлялся и рассылался абонентам сети.

Но даром что ли компьютер призван облегчать человечеству жизнь? Вот и предложили все операции с доменными именами автоматизировать и возложить эту заботу на него. Перед разработчиками стояла задача: создать высокопроизводительную базу данных, способную функционировать в сети с огромным количеством узлов и рассчитанную на одновременную обработку множества запросов. Владельцами локальных сетей высказывались пожелания в пользу децентрализованной системы, статус каждого субъекта которой соответствовал бы его роли в сети Интернет. Проще говоря, администраторы требовали права самостоятельно выдавать доменные имена своим подопечным, не дожидаясь пока NIC (Net-world Information Center) обработает поданные ему заявки и внесет исправления в host-файл (а ведь когда-то все так и происходило!)

Таким требованиям отвечала идея иерархического пространства имен – дерева, листья которого хранятся на множестве компьютеров, разбросанных по всему свету, а их администрирование возложено на организаторов подсетей, подключенных к Интернету. Каждому из них предписано установить собственный сервер, содержащий информацию о локальных доменах и способный обслуживать пользователей как внутри подсети, так и за ее пределами.

Существенными недостатками распределенной базы данных является: низкая скорость обработки запросов, плохая согласованность информации и недостаточно высокая надежность системы. Но попытка компенсировать падение производительности путем локального кэширования приводит к еще большей несогласованности и недостоверности полученных данных. Отказавшись от поисков "золотой середины", разработчики постановили: обеспечение доступа к базе – более приоритетная задача, чем целостность и согласованность информации, а любые изменения в системе имен должны вноситься так, чтобы не препятствовать доступу к ресурсу по прежним адресам.

Подобную базу данных в принципе можно реализовать посредством любого существующего протокола, например, скачивать ее по ftp, пересылать по электронной почте и т.д. Но по соображениям совместимости эту службу в 1984 году выделили в самостоятельный протокол, технически обозначенный как DNS (Domain Name System).

Таким образом, DNS - сервис необходим для обеспечения доступа к базе данных, ассоциирующей доменные имена с IP-адресами узлов, которые необходимо "знать" межсетевому IP-протоколу для установки соединения.

>>>>> Врезка

Доменное имя состоит из одного или нескольких поддоменов, разделенных для удобства построения иерархии символом точки, причем порядок задается справа налево. Использование национальных кодировок в именах доменов до сих пор недопустимо, что вызывает неудобства у неанглоязычной части населения планеты (причем препятствия в решении этой проблемы не технические, а скорее организационные – попробуй-ка заставить всех администраторов перейти на новую версию DNS-протокола, поддерживающего UNICODE-кодировку).

Наверху иерархии стоят домены первого уровня, находящиеся во владениях Корпорации Распределения Доменных Имен (ICANN), определяющей порядок и правила регистрации поддоменов. До 14 сентября 1995 года эта услуга осуществлялась на некоммерческой основе и выполнялась бесплатно. На выбор предоставлялось 6 доменов высшего уровня (не считая двухбуквенных кодов стран): "gov"

– для правительственных учреждений, "mil" – для военных организаций, "edu" – учебных заведений, "com" – коммерческих фирм, "org" – бесприбыльных организаций и "net" – поставщикам сетевых услуг.

Впрочем, тематика ресурса может и не соответствовать занимаемому им домену, – никто не запрещает коммерческой организации регистрироваться в домене "org", а уж тем более предоставлять домены третьего уровня, скажем, поставщикам сетевых услуг. Кроме того, такая классификация оказалась несовместима с национальными доменами и породила перлы наподобие "Name.com.ru".

В настоящее время наибольшая концентрация ресурсов наблюдается в домене "com", приглянувшемся не только американским, но и национальным организациям, порой добавляющих свой поддомен слева, скажем так: Name.Ru.com. Это приводит к нехватке уникальных комбинаций, порождающей в свою очередь такое неприятное явление как спекуляция доменами второго (редко – третьего) уровня.

Проблему пытаются решить введением новых специализированных и национальных ("сс" – Кокосовые Острова, "tv" – Тувалу, "md" – Молдавия и т.д.) доменов. Но с ростом ассортимента верхних доменов усложняется поиск необходимого ресурса, – большинство организаций попадает под множество категорий одновременно, и, попробуй-ка, угадай - на каком домене они могут быть расположены!

<<<<<<

Когда пользователь пытается установить соединение с каким-нибудь узлом, скажем, www.meteo-tv.ru, браузер (или другое программное обеспечение) обращается к DNS-серверу (IP-адрес которого прописан в настройках TCP/IP соединения клиента) с просьбой определить IP-адрес этого домена. В зависимости от настроек сервера возвращает либо требуемую информацию, либо ссылку на соседний DNS-сервер, который, по его мнению, более компетентен в этом вопросе.

>>>> Врезка 2

По соображениям производительности весь обмен ведется по протоколу UDP, которой, в отличие от TCP, работает без установки соединения, в результате чего не может надежно идентифицировать отправителя пакета. Эта, казалась бы, несущественная техническая тонкость выливается в концептуальную уязвимость, – любой злоумышленник может навязать своей жертве ложный маршрут, полностью перехватывая исходящий трафик.

Причем на сегодняшний день надежной защиты от таких посягательств не существует и вряд ли она появится в обозримом будущем! Спасает лишь тотальная безграмотность подавляющего большинства злоумышленников, умственные возможности которых реализовать описанную выше атаку не позволяют (известен лишь один случай подмены главной страницы сайта компании "ROSNET", путем нападения на DNS сервер). Подробнее об этой проблеме можно прочитать в книгах "Атака на Интернет" и "Техника сетевых атак", написанных Ильей Медведовским и Крисом Касперски соответственно.

<<<<

Возвращенный ответ попадает в кэш и необходимость постоянного обращения к DNS- серверу более высокого уровня отпадает. Поскольку существует резко выраженное преимущество посещаемости одних узлов перед другими, большинство запросов обрабатывается ближайшим DNS-сервером самостоятельно, а то и вовсе содержится в локальном кэше DNS-клиента! В результате этого накладные расходы на перевод доменных имен в IP-адреса пренебрежительно малы, и до тех пор, пока в сети не происходит никаких изменений - все работает нормально. В противном случае пользователи будут вынуждены караулить у моря погоду, ожидая обновления содержимого кэша используемого DNS-сервера. Так, например, провайдер "Зенон", реорганизуя свою подсеть, оставил меня без доступа к почтовому ящику на целых две недели с хвостиком, – вот такой маленький эпизод из жизни!

Было бы нечестно, говоря о достоинствах DNS, не отметить того обстоятельства, что на сегодняшний день лишь незначительная часть ресурсов сети представлена доменными именами второго уровня. Типичная ссылка состоит из леса поддоменов, суммарная длина которых заметно превышает 8-байт IP-адреса, а осмысленность и легкозапоминаемость – скорее исключение, чем правило (слабо с лету запомнить http://encke.jpl.nasa.gov?).

В принципе проблему наименования узлов можно решить и на клиентской стороне – умеют же многофункциональные телефонные агрегаты вызывать абонента нажатием одной клавиши, а современные почтовые приложения автоматически подставлять адрес получателя по его имени?

Если проблемы, связанные с DNS (позволю себе напомнить их еще раз –

а) небезопасность;

б) нехватка и путаница доменных имен;

в) болезненная чувствительность к вносимым изменениям)

- не разрешается, вполне возможно, что в скором будущем использование "голых" IP-адресов обретет вторую популярность, – ведь запоминать их ничуть не труднее, чем телефонные номера, а цифры по-своему притягательны и красивы.

Родственные вопросы:

Что такое дерево (стек) протоколов?

Можно ли увидеть карту всего Internet, связи, каналы, структура?

Безопасность à Чем рискует посетитель виртуального магазина?

A:Что такое telnet и как с ним работать?

Пару десятков лет назад о персональных компьютерах никто и мечтать не смел. В то время электронно-вычислительные машины занимали целые помещения (ну если не помещения, то шкафы – точно) и стоили жутко дорого. Как правило, один компьютер покупался целиком на всю фирму (или университет) и обслуживал десятки терминалов.

Терминалом тогда называли маломощный компьютер, обслуживающий монитор и клавиатуру, а все вычисления выполняла высокопроизводительная ЭВМ. Подобная схема жива и сегодня – именно так функционируют современные суперкомпьютеры, да и не только они.

Программа, выполняющаяся на центральной ЭВМ, получает с терминала исходные данные, выполняет все необходимые вычисления и отправляет результат своей работы обратно на терминал. Ну, чем не классический пример, иллюстрирующий идеальную концепцию ввода-вывода?

Потребность в стандартизации общения терминала с удаленным компьютером возникла еще на заре развития ARPANET, и в результате этого в 1969 году на свет появился протокол telnet (сокращение от telecommunication network protocol – сетевой коммуникационный протокол). С его помощью удавалось осуществить заход на сервер с удаленного терминала, и необходимость иметь аппаратный доступ к узлу (попробуй-ка ее обеспечить!) отпадала. Помимо telnet был разработан и проколол rlogin, впервые появившийся в 4.2 BSD UNIX и предназначавшийся для удаленного управления терминалами между UNIX-узлами. В отличие от универсального telnet, протокол rlogin мог использоваться только в среде UNIX. Это упрощало его программирование, но и ограничивало области применения. Поэтому, в настоящее время протокол telnet по популярности заметно превосходит rlogin.

Технически удаленный доступ в систему можно реализовать перенаправлением ввода-вывода. В самом деле, какая разница соединен терминал с компьютером проводами или межконтинентальной сетью Интернет? С точки зрения прикладных программ терминал всегда остается терминалом, даже если физически не существует в природе. В UNIX любое устройство (в том числе виртуальное) может представляться в виде файла. А файл в свою очередь – это объект, поддерживающий, по крайней мере, две основных операции – чтения и записи данных. Поэтому, Интернет-соединение можно представить как некоторый воображаемый файл.

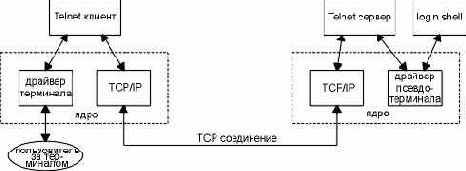

Грубо говоря, все премудрости telnet-сервера сводятся к умению запихать терминальный ввод-вывод в TCP-соединение ( хотя теоретически можно создать telnet и на базе UDP протокола). Схематично взаимодействие между telnet-сервером и telnet-клиентом показано на рисунке 52

Рисунок 53 Рисунок t26_1.jpg Модель взаимодействия telnet-клиента с telnet-сервером

На заре развития Интернет, когда еще никто не успел додуматься до web, а центром сетевой жизни были почта и Usenet, протокол telnet оказался основным средством межсетевого общения. Сегодня же подобный сервис – большая экзотика. И вряд ли сложно догадаться почему – слишком много развелось за последнее время вредителей и вандалов всех мастей, а удаленное выполнение программ – мощное оружие в руках злоумышленника, вот и стали администраторы закрывать ворота на свои сервера.

К счастью, в Internet существует несколько хороших бесплатных telnet-серверов, предоставляющих бесплатный доступ. (см. "Web-programming à

Какие сервера бесплатно предоставляют право исполнения cgi?")

Достаточный признак наличия telnet-сервера на узле – открытый двадцать третий порт. Впрочем, далеко не каждый сервер пускает к себе всех желающих. Сразу же после установки соединения запрашивается имя пользователя и пароль, но только в редких случаях удается ввести нечто вроде "guest" (в переводе на русский "гость") или "newuser" (в переводе на русский "новый пользователь").

Для общения с telnet-сервером потребуется telnet-клиент. Какой именно выбрать – зависит от вкуса читателя, в книге же будет использоваться исключительно telnet.exe, входящий в штатную поставку Windows 9x/Windows NT. Это не лучший выбор и его возможности сильно ограничены, но он всегда доступен любому пользователю, в то время как остальные утилиты еще попробуй-ка, разыщи!

Внимание: приложение telnet.exe, поставляемое с Windows 95 и Windows 98, содержит ошибку, связанную с переполнением буфера слишком длинным аргументом командной строки. Это позволяет выполнить любой код на компьютере жертвы, стоит ей кликнуть по ссылке в окне браузера, наподобие telnet://server.com/xxxxxxxx, где “xxxx….” специальным образом подобранная последовательность.

До начала работы любого клиента необходимо настроить. Ниже будет показано как это сделать на примере штатного клиента Windows. Остальные же клиенты конфигурируются в той или иной степени аналогично.

A:Как работать с UNIX?

В работе с UNIX нет ничего мистического и освоить простейшие операции можно и в течение одного вечера, особенно если под рукой окажется книжка, написанная простым, толковым языком. К счастью, недостатка в литературе испытывать не приходится, но слишком много – так же плохо, как и совсем ничего. Попробуй, выбери одну книжку из десятка, разбросанных по витрине! Поэтому, в >>>>"Имя это книги" включена короткая глава, помогающая незнакомым с UNIX сделать свои первые шаги. На звание учебника она не претендует, но, по крайней мере, поясняет основные команды UNIX, используемые в этой книге.

Для UNIX существует множество интерактивных оболочек с развитым пользовательским интерфейсом – от Mortal Commander (аналог Norton Commander) до графических сред a la Windows. Они упрощают освоения мира UNIX, но оказываются крайне неудобными для удаленного управления компьютером. Даже консольный Mortal Commander ощутимо тормозит на модемных каналах. А о графических оболочках вспоминать и вовсе не приходится, – комфортная работа возможна лишь при наличии шустрой локальной сети! Поэтому, придется поступиться некоторыми удобствами, и, расставшись с мышью, разговаривать с компьютером языком текстовых команд. Такое общение с UNIX в чем-то напоминает работу с интерпретатором MS-DOS "command.com". Разумеется, названия команд окажутся другими, но в целом принцип тот же.

В UNIX (в отличие от MS-DOS) нет стандартной командной оболочки, и первая задача пользователя – выяснить, что именно установлено в системе, и какие альтернативные оболочки доступны.

Путь к используемой в данный момент оболочке содержится в переменной $SHELL, и вывести ее содержимое на экран поможет команда "echo" – "echo $SHELL" (внимание, – соблюдайте регистр – UNIX к нему чувствительна). Результат работы на компьютере автора выглядит так:

Эмулятор UWIN

>echo $SHELL

/usr/bin/ksh

Эмулятор CYGWIN

>echo $SHELL

/bin/sh

Теперь по таблице 6 легко определить, какая именно оболочка запущена (конечно, при условии, что никакие злые духи не изменили имя исполняемого файла).

|

Имя файла |

Название оболочки |

|

bash |

Усовершенствованная оболочка Борна |

|

csh |

Оболочка С |

|

ksh |

Оболочка Корна |

|

sh |

Оболочка Борна |

|

tcsh |

Оболочка TC |

Пару слов об особенностях каждой оболочки. Первой на свет появилась оболочка Борна, фактически представляющая собой язык программирования, ориентированный на управление процессами, вводом-выводом и операции шаблонного поиска. Никакого интерактивного взаимодействия с пользователем в ней не предусматривалось, и вся работа сводилась к написанию управляющих программ – скриптов, обрабатываемых оболочкой.

Первая интерактивная оболочка, получившая название "С", возникла в университете Беркли. Она быстро завоевала популярность, но имела множество недостатков и содержала кучу ошибок, поэтому полностью вытеснить оболочку Борна так и не смогла. Проблема же совместного сосуществования заключалась в полной несовместимости командных языков обоих оболочек. Это приводило к невозможности выполнения скриптов, написанных для одной оболочки, другой оболочкой.

К тому же открытость исходных текстов "С" вызвала появление массы несовместимых между собой клонов. Некоторые из них дожили и до наших дней (как, например, "TC",– своеобразный гибрид "С" и "TENEX" – операционной системы PDP-10).

Существовали и коммерческие оболочки. Из них наибольшей популярностью пользовалось творение, созданное Дэвидом Корном, объединившее в себе лучшие черты своих предшественников. Компания AT&T распространяла ее вместе с операционной системой System V, объявив стандартном де-юре.

Стандарт – хорошо, но платить компании никто не хотел, и вскоре оболочка Борна была полностью переписана в рамках проекта GNU, получив название bash – Borne Again Shell. Многочисленные усовершенствования и перенос в среду LINUX сделали bash самой популярной оболочкой всех времен и народов, хотя многие до сих пор предпочитают пользоваться C-Shell или оригинальной оболочкой Борна. К тому же, по-прежнему не иссякает поток энтузиастов, пишущих свои собственные оболочки.

Во многих случаях различия между оболочками не столь существенны и не отражаются на простейших операциях, но все примеры, приводимые в книге, предназначены для оболочки Корна и их успешное выполнение в других оболочках не гарантируется (хотя и предполагается). Поэтому, полезно знать, какие оболочки установлены администратором на машине. В этом поможет команда "cat /etc/shells", результат работы которой на свежеустановленном эмуляторе UWIN выглядит следующим образом:

cat /etc/shells

/usr/bin/ksh

/usr/bin/sh

/usr/bin/tcsh

/usr/bin/csh

/bin/sh

/bin/ksh

/bin/csh

/bin/tcsh

Запустить любую оболочку можно, набрав ее имя (возможно, вместе с полным путем), в командной строке. А вернуться назад обычно помогает команда "exit". В качестве тренировочного упражнения полезно запустить все доступные оболочки по очереди. (Чаще всего пути "/usr/bin" и "/bin" указывают на один и тот же каталог, поэтому эквивалентны друг другу).

$ echo $SHELL

/usr/bin/ksh

$ /usr/bin/sh

# echo $SHELL

/usr/bin/ksh

# exit

$ /usr/bin/tcsh

# echo $SHELL

/usr/bin/ksh

# exit

$ /usr/bin/csh

%echo $SHELL

/usr/bin/ksh

%exit

Для просмотра содержимого директорий в командном интерпретаторе "command.com" (MS-DOS) предусмотрена встроенная команда "dir", но UNIX-оболочки не поддерживают такой команды. Вместо этого пользователю предоставляется возможность вызвать внешнюю утилиту, выполняющую всю необходимую работу.

Обычно в UNIX для отображения содержимого каталога используется программа "ls", находящаяся в каталоге "/bin". Кстати, пользователи CYGWIN, прежде чем смогут ей воспользоваться, должны скачать с сервера архив fileutils.tar.gz – в минимальный комплект поставки она не входит.

Вызов без параметров выводит на экран содержимое текущего каталога, а заглянуть в корень поможет наклонная черта – "ls /"

ls /

A E proc

base.bat etc reg

baseserviceslink.sh F sys

bin H tmp

C home usr

D lib var

dev linka win

Узнать, что находится в каталоге "/etc" можно передав его имя в качестве параметра команде "ls":

$ ls /etc

crontab inetdconfig.sh passwd.add traceit

in.ftpd init.exe priv.exe tracer.exe

in.rlogind login.allow profile ucs.exe

in.rshd login.deny rc ums.exe

in.telnetd mailx.rc services

inetd.conf mkpasswd.exe shells

inetd.exe passwd stop_uwin

Конечно же, поддерживаются символы-джокеры, – знаки "звездочка" и "вопрос". В UNIX, в отличие от MS-DOS, существует конструкция [char set], которую имеет смысл рассмотреть подробнее. Но для начала нелишне вспомнить назначение "*" и "?". Знак "*" обозначает любое множество любых символов (включая пустое), а "?" всего один непустой символ. Поэтому, "ls x*" выведет на экран все файлы (и каталоги), начинающиеся с буквы "x", а "ls ?tmp"- покажет "_tmp","$tmp" и так далее.

Конечно же, временами гибкости таких шаблонов оказывается недостаточно, например, как быть, когда требуется получить список файлов, начинающихся и на букву "i", и на букву "p"? В MS-DOS с этим приходится управляться в два захода, последовательно отдавая команды "dir i*" и "dir p*". UNIX же с этой проблемой управляется за один присест! Например, так:

$ ls /etc/[ip]*

/etc/in.ftpd /etc/inetd.conf /etc/passwd

/etc/in.rlogind /etc/inetd.exe /etc/passwd.add

/etc/in.rshd /etc/inetdconfig.sh /etc/priv.exe

/etc/in.telnetd /etc/init.exe /etc/profile

А как быть, если необходимо отобразить все файлы, в имени которых присутствует хотя бы одна цифра? Неужели придется писать утомительно длительную последовательность "ls *[0123456789]*"? К счастью нет! - необходимый интервал можно задать следующим образом: "[0-9]", например, вот так:

$ls /etc/*[0-9]*

/etc/k1y /etc/mkss2old /etc/track7

Если такой информации окажется недостаточно и потребуется узнать, скажем, права доступа к файлу, имя владельца и время последнего изменения, то воспользуйтесь ключом "-l" (маленькая латинская буква L, не спутайте с единицей). Например, так:

ls –l /etc

-rwxr–-r–- 1 root Everyone 46 Feb 16 1999 crontab

-rwxr–-r–- 1 root Everyone 19968 Feb 17 1999 mkpasswd.exe

drwxr–-r–- 2 root Everyone 512 Jul 2 16:52 mydir

-rwxr––r–- 1 root Everyone 119 Jul 1 12:45 passwd

lrwxr–-r–- 1 root Everyone 20 Jun 4 03:10 services -> /C/WINDOWS//services

-rwxr––r–- 1 root Everyone 88 Feb 17 1999 shells

-rwxr–-r–- 1 root Everyone 73216 Feb 2 07:25 ums.exe

Первая слева колонка сообщает права доступа. Она состоит из тех трехсимвольных групп, определяющих права доступа создателя (то бишь владельца файла), его группы и всех остальных пользователей. Каждая группа в свою очередь состоит из трех атрибутов, разрешающих чтение (r), запись (w) и исполнение (x).

Рисунок 58 Рисунок 008.txt Расшифровка файловых атрибутов

Тут надобно заметить, что в UNIX выполняемые файлы распознаются по атрибуту "x", и могут иметь любое расширение или вовсе не иметь его. Обычно большинство файлов и каталогов имеют следующие права доступа "rwxr––r––r", т.е. создатель файла может делать с ним что угодно, а всем остальным разрешается читать, но не модифицировать или запускать.

Для изменения прав доступа предусмотрена утилита chmod

(сокращение от Change Mode). Она принимает следующие аргументы командной строки: первой указывается группа пользователей

("u" – для владельца, "g" – для членов его группы, "o" – для всех прочих и "a" для всех-всех, т.е. "u"+"g"+"o" одновременно), затем наличие (знак "+") или отсутствие (знак "-") требуемого атрибута. Например, защитить собственные файлы от "чужого глаза" можно так: "chmod g-r,o-r *".

Директории отличаются от простых файлов по стоящему впереди символу "d" (смотри рисунок 58)

Рисунок 59 Рисунок 009.txt Директории в UNIX отличаются от файлов наличием атрибута "d"

Следующая колонка сообщает количество псевдонимов, под которыми файл (директория) известен системе. Например, для каталога "/bin" это число равно двум, поскольку обычно "/bin" и "/usr/bin" ссылаются на одну и ту же директорию.

drwxrwxrwx 2 root Everyone 512 Jun 4 00:50 bin

drwxrwxrwx 3 root Everyone 512 Jun 4 00:51 dev

drwxrwxrwx 16 root Everyone 512 Jun 4 00:51 lib

Третья колонка содержит имя владельца файла (в данном примере "root") и группу, к которой он принадлежит ("Everyone"). И замыкают строку размер, время создания и имя файла (директории). Вся остальная информация по работе с "ls" содержится в руководстве "man" и может быть получена с помощью команды "man ls".

Перейти в другой каталог, как и в MS-DOS, можно с помощью команды "cd". Стоит заметить: в UNIX нет понятия диска, поэтому нет и команды для его изменения – для навигации достаточно одного "cd". Например:

$ cd /

$ ls

A E proc

base.bat etc reg

baseserviceslink.sh F sys

bin H tmp

C home usr

D lib var

dev linka win

$ cd /A

$ ls

tpna.arj

$ cd /var

$ ls

adm tmp uninstall

Для создания новых каталогов предназначена команда "mkdir" (Make Directory). Вызов "mkdir myname" создаст в текущем каталоге новую директорию "myname". А вот попытка создать несколько вложенных друг в друга каталогов провалится, если не указать ключ "-p". Например:

$ mkdir temp

$ cd temp

$ ls

$ mkdir 1/2/3

mkdir: 1/2/3: [No such file or directory]

$ mkdir -p 1/2/3

$ ls

1

$ ls 1

2

$ ls 1/2

3

Кстати, обратите внимание, – в UNIX ключи задаются до имен файлов, иначе вместо ключа "-p" создастся директория с таким именем. Да, "mkdir" позволяет создать более одного каталога за вызов. Например:

$ mkdir 1 2 3

$ ls

1 2 3

Удалить ненужные каталоги поможет команда ‘rm’. По умолчанию удаляются одни файлы, а для уничтожения директорий необходимо задать дополнительный ключ ‘-d’. Если удаляемый каталог содержит вложенные директории, то начать удаление необходимо с самого «нижнего» из них или воспользоваться ключом ‘-r’, рекурсивно стирающим все без разбора. Так, для уничтожения созданных в предыдущем примере каталогов ‘/1/2/3’ можно воспользоваться следующими командами:

rm –d /1/2/3

rm –d /1/2

rm –d /1

Или обойтись всего одной:

rm –d –r /1

А для копирования файлов в UNIX предусмотрена утилита "cp" – аналог "copy" из MS-DOS. Например, скопировать "/etc/passwd" в свой собственный каталог можно командой: “cp /etc/passwd /home”, а просмотреть его содержимое поможет утилита "cat". Например:

$ cp /etc/passwd /home

$ cat /home/passwd

root:x:0:13:Built-in account for administering the computer/domain:/tmp:/usr/bin/ksh

telnetd:x:1:1:telnetd:/:/dev/null

Тут необходимо сделать небольшое пояснение. Изначально "cat" разрабатывалась для объединения нескольких файлов в один, но в качестве целевого файла использовался стандартный вывод, поэтому пользоваться утилитой приходилось приблизительно так “cat file1 file2 file3 > file123”. Знак “>” обрабатывался оболочкой, подменяющей стандартный вывод указанным файлом. Если же целевой файл не указывался, утилита последовательно выводила содержимое перечисленных файлов на экран.

Конечно, существуют и более элегантные способы просмотра содержимого файла и его редактирования. Например, редактор "vi" (от Visual Interface). Это классическая утилита UNIX может вызвать насмешку у пользователей MS-DOS/Windows, привыкших к визуальному редактированию, поскольку редактор "vi" управляется своим собственным командным языком, без знаний которого невозможно даже сохранить файл или выйти из vi!

Сначала это шокирует, но позже, освоившись с vi, начинаешь понимать насколько же оболванивает и ограничивает визуальный интерфейс. С другой стороны, edit.com не требует никакого обучения – сел и работай, а командный язык редактора vi можно изучать месяцами, в течение которых большую часть времени придется провести за листанием документации, с небольшими перерывами на собственно набивку текста.

Да, это так! Но при ближайшем рассмотрении недостатки оборачиваются преимуществами. Командный язык несравненно гибче системы меню и значительно ускоряет редактирование текста, стоит лишь освоить его в совершенстве. Конечно, можно возразить "лучше за час добежать, чем за день долететь", – машинное время сегодня не так критично, как стремление максимально облегчить умственную деятельность пользователей.

Действительно, в UNIX существуют вполне привычные пользователям Windows редакторы, и выбор того или иного – личное дело каждого. Разумеется, при условии, что выбранный редактор установлен в системе. К сожалению, администраторы многих серверов не балуют своих пользователей разнообразием, тем более, когда предоставляют хостинг бесплатно. Теоретически возможно связаться с администратором и попросить установить ваш любимый редактор, но практически это оказывается сложнее изучения vi, который поставляется со всеми UNIX-совместимыми системами, и всегда доступен.

Поэтому минимальные навыки работы с редактором vi никогда не помешают, и как знать – может быть, через некоторое время он окажется вашим любимым редактором!

Для того чтобы пользоваться vi, вовсе не обязательно устанавливать на своем компьютере операционную систему UNIX или один из ее эмуляторов, – vi дал рождение многочисленным клонам, некоторые из которых успешно перенесены в среду Windows 9x/Windows NT и даже MS-DOS. Большую популярность завоевал vim, портированный на платформы Amiga, Atari, Mac System 7, UNIX, MS-DOS, Windows, словом практически для любого компьютера существует реализация vim. Остается добавить, что vim свободно распространяется вместе с исходными текстами и находится, например, на быстром германском ftp сервере – ftp://ftp.fu-berlin.de/misc/editors/vim.

Сразу же после запуска, vi будет выглядеть приблизительно так, как показано на рисунке 59 (в данном случае vi был запушен с параметром hello для создания нового файла).

Рисунок 60 Рисунок 054.bmp Внешний вид редактора vim – клона vi, запущенный в операционной системе Windows

Знаки "~" (тильда) указывают на конец файла и в действительности отсутствуют в его теле.

Если попытаться набрать текст "Hello, World!" на экране ничего не появится, а vi ответит разраженным покрикиванием. Дело в том, что у vi есть два режима – командный режим и режим вставки.

В командном режиме можно перемещать курсор по экрану, искать и заменять фрагменты текста, сохранять и загружать файлы с диска – словом командовать редактором, а режим вставки предназначен для ввода самого текста.

Сразу же после запуска vi оказывается в командном режиме и переключиться в режим вставки можно, например, нажатием клавиши <i>. Дождавшись появления курсора вверху экрана, наберите восклицание "Hello, Word!" или что-нибудь в этом духе, а затем попробуйте сохранить файл на диск. Для этого нажмите клавишу <Esc>, чтобы переключиться в командный режим, и наберите следующую последовательность <:>,<q>,<w>,<ENTER>.

Да… сложная вещь vi, но на самом деле настоящие сложности еще впереди! Загрузите только что созданный файла в редактор, указав его имя в командной строке, и попробуйте отредактировать строку, например, измените "Hello, World!" на "Hello, my world!". Что, пытаетесь подвести курсор к месту правки, а стрелки не действуют? Хорошенькое начало, – чем же тогда управлять курсором?!

Не стоит волноваться понапрасну – раскладка клавиатуры обычно подбирается так, чтобы пользователи могли работать ни о чем не задумываясь, но все же иногда встречаются нерадивые администраторы, криво инсталлирующие vi на свою машину. Поэтому, на всякий случай полезно знать, что клавиша <h> в командном режиме перемещает курсор на одну позицию влево, <l> - вправо, а <j> и <k> вниз и вверх соответственно.

Нажмите шесть раз клавишу <l> или воспользуйтесь комбинацией <6><l> (обычно цифра стоящая перед любой командой предписывает повторить эту команду надлежащие количество раз). Теперь наберите "my", автоматически раздвигая остальные символы, а для замены большую буквы "W" на строчечную войдите в командный режим по <Esc> и включите режим вставки символа, нажатием <r>. Или же используйте команду "~" (тильда) для инвертирования регистра символов.

Конечно, никто не и не утверждает, что пользоваться vi легко, но тягостные дни и месяцы обучения окупятся богатыми предоставляемыми возможностями, – vi поддерживает именованные буферы, макросы, обладает развитым механизмом шаблонного поиска, позволяет запускать команды оболочки, не выходя из редактора, словом, в умелых руках способен творить чудеса. Но эта книга не учебник по vi, поэтому, не задерживаясь на нем дальше, вернемся к освоению UNIX.

Продемонстрировать многозадачность UNIX поможет тот же vi – как быть, если, не выходя из редактора, потребуется выполнить какое-нибудь действие? В Windows достаточно щелкнуть мышкой по заголовку окна другой программы или нажать <Alt>-<Tab>, но разработчики UNIX пошли по другому пути.

Если нажать <Ctrl-Z>, выполнение текущего процесса приостановится, и произойдет выход в оболочку. Убедиться в том, что "vi" еще жив поможет команда "ps", отображающая список всех процессов в системе (процесс vi.exe выделен жирным шрифтом):

$ ps

PID TT TIME COMMAND

148799 tty10 0 vi.exe

150872 tty10 0 ps.exe

320924 tty10 0 ksh.exe

Слева показаны идентификаторы процессов. Зная идентификатор процесса, его можно "прибить" командной "kill" или запустить передним планом утилитой "fg". Например, так: "fg 148799" или так – "fg %1", где "%1" –порядковый номер процесса в списке. Независимо от способа запуска "fg", редактор vi вновь появится на экране. Нажмите еще раз <Ctrl-Z> и убийте процесс командной kill – "kill 148799" или "kill %1" – оба варианта хороши одинаково, но второй писать существенно короче.

А как поступить, если в vi требуется провести поиск сложного шаблона по всему тексту, выполняющийся неприлично длительный промежуток времени, в течение которого ничего не остается, как сидеть и тупо пялится на экран?

На помощь приходит фоновое выполнение задач, – понижение приоритета процесса, с предоставлением экрана другому приложению. Перевести приложение в фоновой режим поможет команда "bg", запускаемая точно так же как и "fg" (которая, кстати, пригодится для возращения процесса из фонового в нормальный режим). Большинство оболочек распознают символ "&", расположенный в конце командной строки, и автоматически запускают приложение в фоновом режиме. Например:

$ vi &

[1] 141008

$ ps

PID TT TIME COMMAND

87458 tty10 0 ps.exe

141008 tty10 0 vi.exe

320924 tty10 0 ksh.exe

[1] + Stopped (SIGTTIN) vi &

$

На этом краткое введение в UNIX можно считать законченным. Умения прогуляться по каталогам и запустить нужную программу для начала окажется вполне достаточно. Конечно, это не избавляет от необходимости приобретения справочных руководств и учебников по UNIX, но множество полезной информации можно найти и во встроенной справочной системе, доступной для просмотра с помощью утилиты "man".

Получить помощь по любой команде можно, указав ее название в командной строке, например, так "man ls"

Родственные вопросы:

Как из Windows сделать UNIX?

Что такое telnet и как с ним работать?

A: Как ускорить загрузку стартовой страницы поискового сервера, например, www.aport.ru?

Чем плохи поисковые сервера? Не в последнею очередь перегруженностью стартовой страницы - прежде чем окунуться в дремучую чащу запутанных ссылок приходится утомительно сидеть-дожидаться загрузки кучи совершенно не интересной на данный момент информации – баннеров, прогноза погоды, курсов валют, политических новостей и т.д. и т.п.

У "Апорта" стартовая страница, правда, не самая большая, и, в общем-то, не сильно злоупотребляющая банерами, но все же реклама раздражает, особенно на медленных каналах даже такая реклама очень сильно раздражает.

К тому же комфортным поиск ну никак не назовешь. Приходится постоянно прокручивать экран, чтобы отыскать форму ввода, и с досадой обнаруживать, что условия поиска в ней напрочь отсутствуют. А когда ищется что-то вроде ("Кремниевая долина" + история - архив - обозреватель) всякий раз вводить это заново через чур утомительно.

Тем более, какой им бы ни был хорошим "Апорт" ни хороший, – требуемого документа он может и не найти. Тогда Вот и придется отправляться восвояси к другому поисковику…, а то еще и не к одному сразу.

И это на пороге нового тысячелетия? А где же автоматизация человеческого труда? Компьютер, если вспомнить, был на то и придуман, чтобы решать проблемы, а не создавать новые. Словом, текущее положение вещей нам не нравится, и мы, не дожидаясь милости от далеких забугорных фирм, хотим обеспечить свой комфорт самостоятельно.

Что нам для этого нужно? Всего лишь найти механизм взаимодействия с поисковой системой, и использовать его напрямую, минуя всякие там web-странички. Например, интегрировать поисковик с нашим "Рабочим Столом". А что? Неплохая идея - вот ей сейчас и займемся.

Было бы очень удобно, если бы в уголке рабочего стола сидела простая формочка, в которую стоит только ввести нужный фрагмент, а уж она сама облазит все сайты, обойдет и Черта и Бога, но нужный документ нам найдет.

Вообще-то это тривиальная задача, которую автор решил едва ли не в первые дни после подключения к Интернету. Каково же было его удивление, когда оказалось, что до такой простой штуки додумывались далеко не все его знакомые! Ну, что, приступим?

Немного теории для начала. Гипертекст, в его привычном для нас HTML-ом виде, искать ничего искать не способен. Там просто нет таких функций! Даже Java и VisualBASIC не помощники в таких операциях, поскольку Java-апплеты исполняются на вашей локальной машине и если бы они затребовали всю много гигабайтную базу поисковика, - конец света наступил бы раньше, чем она приползла по хлипкому диалапному соединению.

Поэтому, программу поиска приходится запускать на удаленной машине – самом поисковом сервере. В общих чертах запуск выглядит приблизительно так: http://ИмяХоста/ИмяСкрипта?параметры. Чтобы вызвать скрипт "напрямую" требуется всего лишь узнать имя скрипта и формат передачи параметров. Как это сделать?

Да очень просто! Стоит только дождаться окончания загрузки главной страницы "Апорта" (или другого поискового сервера) и в меню "Вид" выбирать пункт "В виде HTML". Остается лишь проанализировать HTML-код и найти место, в котором и происходит вызов скрипта с передачей параметров поиска.

Непосвященным в тонкости программирования гипертекста скажу, что в большинстве случаев для этого достаточно найти следующую последовательность "<form action=" Она, конечно, не единственно возможный вариант, но весьма популярный среди разработчиков, так что этот прием срабатывает достаточно часто.

Вот, смотрите, сработало и на этот раз!

<table cellpadding=0 cellspacing=0 width=700>

<form action=http://www.aport.ru/search.asp method=get name=form1>

Ага, чтобы обратиться к поисковому механизму напрямую, достаточно вызвать "search.asp" и передать ему в качестве параметра требуемые критерии поиска.

Например, попробуем найти всю доступную информацию о фирме Microsoft. Наберем для этого в строке браузера следующее: "http://www.aport.ru/search.asp?r=Microsoft", – пройдет совсем-совем немного времени и "Апорт", подумав, выдаст следующее:

Апорт нашел 1000 документов на 341 сайте

по запросу: Microsoft

Неплохо для начала, не так ли? Мы не только сэкономили чуточку времени, но и получили возможность без труда встраивать вызовы поискового механизма в свои странички. Как вам понравится следующее:

<BR>

<B>Интернет Кракер </B> вы можете скачать

<a href="http://www.aport.ru/search.asp?r=InterCrk"> здесь</a>

Точно так же можно обращаться и к другим поисковым серверам, а не только к одному "Апорту". Кстати, формат вызова скриптов с других поисковиков можно узнать на странице того же "Апорта".

|

Поисковик |

URL скрипта |

|

АльтаВиста |

http://www.altavista.com/cgi-bin/query |

|

Yahoo! |

http://search.yahoo.com/bin/search |

|

Lycos |

http://www.lycos.com/cgi-bin/pursuit |

|

Infoseek |

http://infoseek.go.com/Titles |

|

HotBot |

http://www.hotbot.com |

|

MSN |

http://search.msn.com/results.asp |

Теперь покажем как поместить форму вызова "Апорта" на ваш "Рабочий Стол", – что бы не отрываясь от текущего положения дел, было бы можно просто ткнуть мышью в угол экрана, и быстро набить запрос, не отвлекаясь на всякие мелочи.

Вообще-то можно сохранить страницу "Апорта" на диске (см. "Как сохранить WEB-страницу на диск для ее просмотра в Off-Line?") и без мучений перетянуть ее на "Рабочий Стол", с чем пятый Эксплорер справляется за раз. Да только вот страничка от "Апорта" (и остальных поисковиков) слишком громоздкая

{<<<<УБРАТЬ 'm'}

и на экране ее разместить ну никак не удастся.

Хорошо, уберем все лишнее, оставив лишь поле ввода и кнопку "Поиск". Должно получиться нечто вроде следующего:

Aport.htm

<html>

<head>

<meta http-equiv="Content-Type" content="text/html; charset=windows-1251">

<meta name="GENERATOR" content="KPNC's Forth to HTM converter">

<title>АПОРТ:</title>

</head>

<body bgcolor="#FFFFFF" text="#000000"

link="#000099" vlink="#666699"

alink="#0000FF" topmargin="0">

<form action=http://www.aport.ru/search.asp method="get" name="form1">

<input type="text" size="40" name="r">

<input type="submit" value="Search" border="0">

</form>

</body>

</html>

На этом собственно и все. Остается только добавить на рабочий стол, "ЭкранàСвойстваàИнтернетàСоздатьàAport.htm" и она тут же появиться на нем!

Рисунок 45 Рис. image95 "Сырая" форма для поиска на активном Рабочем Столе

Изменим размеры формы, одновременно с этим растягивая ее в ширину. А после отбуксируем в любое место экрана по своему вкусу, так, что бы получилось нечто похожее на следующее:

Рисунок 46 Рис Image96 Окончательный вид формы для поиска на активном Рабочем Столе

Для проверки наберем критерий поиска, клацнем по кнопке "Search" и нажмем <Enter>. Если все было сделано правильно, то тут же откроется новое окно браузера и "Апорт" вывалит в него результаты поиска.

Заметим, что при этом критерии поиска не исчезли из нашей формы. И не потребуется никакого труда их изменить, например, следующим образом "Microsoft + "Билл Гейтс""

Просто? Удобно? А теперь попробуйте сделать так, что бы "Апорт" не открывал нового окна, выдавал ответ в специально отведенное для него место экрана.

Уверяю, что это доставит немалое удовольствие, да и комфорт работы повысит тоже. Активный рабочий стол это действительно революционное изобретение Microsoft., в чем вы еще не раз убедитесь.

Фактически вы можете самостоятельно спроектировать и создать среду общения, рассчитанную на ваши привычки и вкусы.

Например, выданный "Апортом" ответ можно дополнительно пропустить через Java скрипт или VBASIC скрипт, можно запоминать и кешировать предыдущие ответы "Апорта", да мало ли, что может вам взбрести в голову!

Так у автора работает бесхитростный скрипт, который по ключевым словам "живая камера" каждый раз ищет что-нибудь новое и случайным образом выводит одну из них в угол экрана. Вроде бы мелочь, а как умеет поднять настроение!

Родственные вопросы:

Как сохранить WEB-страницу на диск для ее просмотра в Off-Line? (следующий)

A: Как восстановить файл, некорректно принятый ReGet?

Менеджеры закачек очень популярны среди российских интернетчиков. Низкая скорость в купе с частными обрывами связи не оставляют никаких шансов скачать "тяжелый" файл за один раз. Но ведь не обязательно при очередном обрыве начинать скачивать файл с начала! Большинство серверов поддерживают позиционирование указателя текущей позиции чтения, позволяя в случае обрыва продолжить закачку с последнего прочитанного байта.

Однако, кроме обрывов связи и "падений трубки", случаются еще и сбои питания, привычные для всех зависания, от которых ReGet - популярный менеджер закачек – увы, не спасает. Если в момент "сливания" длинного файла неожиданный бросок напряжения приведет к выключению компьютера, "сливаемый" файл с большой степенью вероятности будет испорчен, – операционная система не успеет заполнить последний кластер, выделенный файлу, и в его хвосте окажется мусор! ReGet, не зная этого, продолжит закачку с последней позиции файла, "замуровав" "мусор" в его теле. Работать такой файл, разумеется, не будет.

Поэтому, после каждого сбоя (зависания, выключения питания) "мусорный хвост" приходится отрезать вручную. Для этой цели подходит утилита HIEW (Hacker's Viewer

– Хакерский Вьювер"), раздобыть последнюю версию которой можно у Сусликова Евгения – ее автора – sen@suslikov.kemerovo.su ss.

Загрузите "препарируемый" файл, указав его имя в командной строке, и, нажатием клавиши <F4> или <ENTER>, перейдите в hex-режим. Затем, с помощью "волшебной комбинации" <Ctrl-End> переместитесь в конец файла. Теперь необходимо отступить назад на величину кластера вашего диска (ее можно узнать, запустив программу проверки диска или заглянув в "свойства" диска) – нажмите <F5> и введите требуемое значение отступа в шестнадцатеричной нотации со знаком "минус". (Перевести десятичное число в шестнадцатеричное поможет калькулятор, встроенный в HIEW и вызываемый <All+'+'>). Переместившись на требуемую позицию, усеките файл комбинацией <F3>, <F10>. Теперь запустите ReGet, и он автоматически продолжит докачку с "безопасного" места.

Хуже, если требуется восстановить ранее скаченные файлы, содержащие мусор в середине. Сразу же возникают две проблемы – как определить где именно расположен мусор, и как заставить ReGet скачать фрагмент файла "от сих" – "до сих" для замены поверженного участка на новый?

Поиск сбойного фрагмента – самое сложное в операции восстановления. Отличить мусор от полезной информации, можно только зная структуру поверженного файла. С "текстовиками" никаких проблем нет – искомое место обнаруживаться визуальным просмотром, а вот как быть с остальными типами файлов? В результате серии экспериментов автором было установлено, что в мусоре присутствует по крайне мере одна регулярная структура – длинная цепочка из нескольких сотен нулей. Такая последовательность никогда не встречается в архивах и некоторых других типах файлов (например, pdf, rtf), поэтому она может служить своеобразной меткой – сигнатурой мусора. К сожалению, с другими форматами файлов дело обстоит сложнее, в частности, исполняемые файлы (в том числе и самораспакующиеся архивы) этими самыми нулевыми байтами могут быть напичканы под самую завязку – попробуй, разберись мусор это или нет!

Разберем для примера тривиальный случай. Допустим, при распаковке image4.zip (архив космических фотографий, взятый с http://stuma.simplenet.com/ds2000files/images4.zip) выдается ошибка извлечения файла "Inflating: EUROPA2.tif PKUNZIP: (W15) Warning! file fails CRC check"

Загрузим поврежденный архив в HIEW и попытаемся отыскать цепочку, состоящую более чем из десяти следующих друг за другом нулевых байт (<F7>, <Tab>, "00 00 00 00 00 00 00 00 00 00"):

Опаньки! Взгляните, что мы обнаружили!

002E6460: 68 D3 C9 38-16 B2 52 1E-B5 3F D3 0E-94 71 AE E4

002E6470: 5F DE 79 9F-99 E1 CD F9-56 D0 6A AC-64 37 F0 2D

002E6480: 00 00 00 00-00 00 00 00-00 00 00 00-00 00 00 00

002E6490: 00 00 00 00-00 00 00 00-00 00 00 00-00 00 00 00

002E64A0: 00 00 00 00-00 00 00 00-00 00 00 00-00 00 00 00

002E64B0: 00 00 00 00-00 00 00 00-00 00 00 00-00 00 00 00

002E64C0: 00 00 00 00-00 00 00 00-00 00 00 00-00 00 00 00

002E64D0: 00 00 00 00-00 00 00 00-00 00 00 00-00 00 00 00

002E64E0: 00 00 00 00-00 00 00 00-00 00 00 00-00 00 00 00

002E64F0: 00 00 00 00-00 00 00 00-00 00 00 00-00 00 00 00

002E6500: 00 00 00 00-00 00 00 00-00 00 00 00-00 00 00 00

002E6510: 00 00 00 00-00 00 00 00-00 00 00 00-00 00 00 00

002E6520: 00 00 00 00-00 00 00 00-00 00 00 00-00 00 00 00

002E6530: 00 00 00 00-00 00 00 00-00 00 00 00-00 00 00 00

002E6540: 00 00 00 00-00 00 00 00-00 00 00 00-00 00 00 00

002E6550: 00 00 00 00-00 00 00 00-00 00 00 00-00 00 00 00

002E6560: 00 00 00 00-00 00 00 00-00 00 00 00-00 00 00 00

002E6570: 00 00 00 00-00 00 00 00-00 00 00 00-00 00 00 00

002E6580: 00 00 00 00-00 00 00 00-00 00 00 00-00 00 00 00

002E6590: 00 00 00 00-00 00 00 00-00 00 00 00-00 00 00 00

002E65A0: 00 00 00 00-00 00 00 00-00 00 00 00-00 00 00 00

002E65B0: 00 00 00 00-00 00 00 00-00 00 00 00-00 00 00 00

002E65C0: 00 00 00 00-00 00 00 00-00 00 00 00-00 00 00 00

002E65D0: 00 00 00 00-00 00 00 00-00 00 00 00-00 00 00 00

002E65E0: 00 00 00 00-00 00 00 00-00 00 00 00-00 00 00 00

002E65F0: 00 00 00 00-00 00 00 00-00 00 00 00-00 00 00 00

002E6600: 10 A4 01 00-03 00 05 00-64 00 4C 8D-0C 01 00 01

002E6610: 00 06 00 CE-53 00 00 00-09 01 00 02-00 06 00 CB

Разумеется, крайне маловероятно, чтобы в архиве встретилась подобная последовательность (ведь архив это или что?). Вероятно, здесь-то и был застигнут ReGet врасплох сбоем питания или зависанием компьютера.

Подумаем, как можно наложить заплатку на "больное" место? Самое простое решение – обрезать искаженный файл немного выше начала цепочки нулей (вдруг сбой затронул и соседние участки?), запустить ReGet для докачки нескольких килобайт и дописать оставшийся от обрезания "хвост" в конец файла, чтобы не скачивать его заново из сети.

Рисунок 31 Рис. 0х026 Процедура восстановления поврежденного файла. Берем "больной" файл (1) – сбойный участок выделен красным ???, делаем его копию и отрезаем HIEW-ов чуть выше начала сбойного фрагмента (2), запускаем ReGet, чтобы он докачал столько килобайт, сколько составлял сбойный фрагмент плюс небольшой запас (3) – докаченный фрагмент выделен сплошной заливкой; дописываем неповрежденный хвост поврежденного файла к только что полученному (4) и в результате всех этих махинцаий имеем нормальный работоспособный файл (5).

Звучит заманчиво, но как все это выглядит на практике? Для начала создадим резервную копию испорченного файла, для чего воспользуемся любой привычной оболочкой или же командой copy из MS-DOS "Copy image4.zip back.me"

Теперь смело урежем оригинальный файл, поднявшись немного выше начала сбойного фрагмента (в HIEW-е это осуществляется нажатием <F3>, <F10>). Запускаем ReGet и терпеливо ждем пока десяток-другой килобайт не упадут на наш жесткий диск (ждать, очевидно, придется недолго).

Для определения границ сбоя и уверенности, что мы их гарантированно миновали, выполним побайтовое сравнение старого и нового файлов утилитой MS-DOS fc.exe: "Fc image4.zip back.me /b > log.txt". Заглянем в полученный файл log.txt

Сравнение файлов images4.zip

и back.me

002E6480: 33 00

002E6481: AA 00

002E6482: 31 00

002E6483: 0F 00

002E6484: FD 00

002E6485: EB 00

002E6486: D9 00

: : :

002E6607: 84 00

002E65F8: FB 00

002E65F9: 72 00

002E65FE9 00

002E65FB: 60 00

002E65FC: D7 00

002E65FD: 4E 00

002E65FE: C5 00

002E65FF: 3C 00

002E6600: C3 10

002E6601: CE A4

002E6602: A2 01

002E6603: 18 00

002E6604: 92 03

002E6605: 06 00

002E6606: 82 05

; ^^^^^^^ - последний байт сбоя

Оказывается, сбойный участок начинается с первого нулевого байта (байты, лежащие выше, совпадают в новой и старой версии), но вот за концом нулей находится некоторое количество искаженных байт, последний из которых расположен по смещению 0x2E6606.

Теперь остается дописать остаток "хвоста", взятого из резервной копии файла, что без труда можно сделать с помощью того же HIEW. Откроем резервный файл и переведем курсор на байт по смещению 0x236607 (<F5>, "236607") и, нажав звездочку на цифровой клавиатуре, выделим блок до конца файла. Затем еще раз звездочку для завершения выделения и <F2> для записи "хвоста" в укороченный файл.

Попробуем его распаковать: о, чудо! Это сработало! Простыми операциями нам удалось сэкономить уйму времени (и денег, кстати, тоже).

Конечно, ничего этого не потребовалось бы, будь ReGet устойчив к сбоям по питанию (как, например, GetRight – который всегда отрезает несколько килобайт от хвоста файла после каждого обрыва). Но, как знать, быть может, в следующих версиях это и будет исправлено?

Родственные вопросы:

Необходимо скачать большой файл, но соединение постоянно рвется, а сервер не поддерживает "докачки"… (следующий)

Попытка скачать с WEB-сервера файл моим любимым "качальщиком" заканчивается провалом – сервер "ругается" и не "отдает" файл. В то же время, через браузер все работает нормально, но, естественно, без докачки. Почему так?

A:Как выбрать модем по руке?

Модемы, – какие же они все одинаковые и в то же время непохожие друг на друга! У каждого из них свой "нрав", и свои, отличные от других, особенности поведения. Словно и впрямь модем – мужчина, а телефонная линия – женщина и полюбить слюбиться им друг друга с первого взгляда им удается далеко не всегда, если вообще удается.

– Бывает, мучаешься-мучаешься с настройками дорогого модема, а он не хочет работать и все. Сменишь на более дешевый – разгоняется так, что дым из ушей валит.

??? Рисунок "карикатура" обыграть предыдущий абзац

Так какой же все таки выбрать? Увы, даже если отчетливо представляешь, что тебе нужно, зачастую делаешь выбор вслепую, поскольку продавец не может толком объяснить чем конкретно отличается один модем от другого и насколько хорошо каждый из них справляется с такими-то и такими-то искажениями. Какие именно параметры линии \ соединения может измерять модем (это очень важно для ручной настройки на конкретную линию – в самом деле, не действовать же в слепую или тащить домой целый комплекс измерительной аппаратуры) и насколько он гибок в настройке?

Ниже приведено максимально подробное описание трех, может быть и не самых популярных моделей, но хорошо знакомых автору по личному опыту эксплуатации. наиболее популярных на сегодняшний день модемов: Это: ACORP 56K, 3Com US Robotics Courier V. Everything и ZyXEL OMNI 56K Pro.

A:Как взломать Интернет (т.е. получить бесплатный доступ)?

"Как взломать Интернет" – слышится буквально во всех конференциях прямо или косвенно связанных с взломом, коммуникациями и сетями. Вопрос технически некорректен, ибо если уж и ломать, то не Интернет – совокупность узлов, связанных друг с другом, – а защиту от несанкционированного доступа конкретного узла (применительно к бесплатному доступу – узла провайдера). Защиты же сильно варьируются от узла к узлу, поэтому никакого универсального способа взлома "всего Интернет" не существует.

Даже если бы некий гениальный хакер и придумал такой способ – не долго бы он оставался актуальным! Разработчики систем защиты не даром свой хлеб едят и на появление новых атак отвечают "заплатками", затыкающими ту или иную лазейку. Разумеется, и у хакеров, и у экспертов по безопасности всегда припрятаны "тузы в рукавах" – невиданные доселе трюки о которых никто не знает, потому и не может защититься, да и оперативность выпуска заплаток порой хромает – бывает, проходят годы, а "дырка" все не затыкается – то ли внимания на нее не обращают, то ли времени не хватает, то ли жаренный петух в известное место еще не клюнул! К тому же, сплошь и рядом встречаются нерадивые администраторы, начисто игнорирующие наличие хакеров и халатно относящиеся к собственной безопасности. Взломать таких даже новичку – раз плюнуть. И ведь ломают же, – судя по сообщениям прессы.

???? Рисунок "карикатура" Посреди океана стоит корабль. Корабль течет. На течи накладывают закладки.

Все это говорит о принципиальной возможности

сетевых атак, но отсюда отнюдь не вытекает существование некого универсального автоматического взломщика. "Как это не вытекает" – удивится иной читатель – "Существуют же автоматизированные средства для поиска уязвимости, например, тот же SATAN (не к ночи он будет упомянут)!".

Существовать-то они, может быть, и существуют, да вот проку с них, как с козла известно чего. Упомянутый SATAN свободно доступен в сети {>>>> сноска http://www.fish.com/~zen/satan/satan.html}, но безнадежно устарел не на один ледниковый период и совершенно бесполезен – именно в силу своей массовой распространенности. Дыры, которые он ищет, не заткнул только самый зауханный администратор. (Тем более, он, строго говоря, ищет не дыры, а потенциальную возможность существования дыры в данном месте).

Все действительно стоящие средства, например RealSecure, распространяются на коммерческой основе и стоят тысячи, а то и десятки тысяч долларов. Они действительно в самом деле позволяют автоматически атаковать даже недурно защищенную сеть, но совершенно недоступны рядовому злоумышленнику, причем не только по причине дороговизны, но и своей чрезмерной сложности – миллионы настроек и тысячи страниц убористой документации – а ну, попробуй-ка, во всем это разберись!

Утилиты, носящие громкое название "взломщик Internet", достаточно широко распространившиеся за последнее время по сети, на самом деле представляют собой зловредные программы в лучшем случае выводящие на экран издевательское послание, а в худшем уничтожающие информацию с жесткого диска – так их создатели, "санитары компьютерного леса" наказывают всех любителей халявы.

Однако не стоит путать "взломщиков Internet" c, так называемыми, эксплоитами – программными реализациями одной или нескольких конкретных атак. Они действительно существуют (см. сайт www.rootshell.com) и даже, случается, работают, но спустя какое-то время безнадежно устаревают.

Впрочем, новые дырки обнаруживаются с завидной регулярностью (см. http://www.security.nnov.ru), а их поток все растет и растет – естественно ж, – программное обеспечение постоянно усложняется и риск допустить ошибку становится все больше и больше. Поэтому в любой момент времени любой узел сети потенциально уязвим.

Можно, не дожидаясь готовых эксплоитов, искать уязвимости самостоятельно. Этому посвящено множество книг, в том числе и "Атака из Интернет" Ильи Медведовского, "Секреты Хакеров" Стьюатра Маккье, "Техника сетевых атак – приемы противодействия" Криса Касперски, "Техника и философия хакерских атак" его же и масса другой литераторы. Однако всеми авторами предполагается, что временное или постоянное соединение с Интернет у читателя уже имеется.

Основных способы атаки на провайдера это – похищение пароля у легального пользователя и перехват сессии аутентификации (т.е. "подсматривание" пароля в процессе его передачи на сервер при входе в сеть).

Похищение пароля – процесс творческий. Можно позвонить пользователю от имени службы технической поддержки (вариант – написать письмо) и под благовидным предлогом потребовать пароль на бочку; можно послать пользователю хитрую программку, под шумок вытаскивающую пароль с его компьютера, а можно… да много чего еще! Доверчивых людей очень много и ввести их в заблуждение ничего не стоит. Продолжая развивать мысль дальше – можно украсть много-много денег и на них купить доступ в Интернет.

Перехват сеанса аутентификации пользователя на сервере провайдера – в принципе возможен, но требует специальных технических средств, способных перехватывать модемное соединение – обычные модемы на такое не способы, а понадобится специальное оборудование, намного превышающее в стоимости "самый лучший Интернет", но… что только не придумают народные умельцы, лишь бы за Интернет не платить! (см. "Могут ли злоумышленники подключится к телефонной линии и перехватить мой трафик с провайдером?")

Тенденция к удешевлению сетевых услуг (в ряде случаев стоимость ночного времени просто до смешного низка) обещает уменьшить актуальность проблемы "взлома Интернет", поскольку скоро (ну почти скоро) появится возможность использовать его бесплатно или практически бесплатно.

Родственные вопросы:

Что такое заплатки и как их устанавливать?

Как узнать, что моим паролем пользуется кто-то еще? И что потом делать?

Могут ли злоумышленники подключится к телефонной линии и перехватить мой трафик с провайдером?

A: Как защитится от вирусов, полученных из Интернет?

Проводя параллель между вирусами биологическими и вирусами компьютерными, можно заключить: причина практически всех болезней – несоблюдение элементарных гигиенических требований и неразборчивость в выборе партнеров. Типичный компьютерный пользователь похож на маленького ребенка все без разбору тянущего в рот. Если не вирус, так расстройство желудка себя не заставит ждать.

??? рисунок "карикатура" Ребенок тянем в рот всякий мусор. Картинка вторая – ребенок лежит кверху лапами со вздутым животом (вариант – сидит на горшке)

Проблема ведь не только в вирусах, – порой не меньшие разрушения приносят вполне легальные, но сильно "кривые" программы. В особенности это касается дисковых и файловых утилит – частенько после их работы все данные, хранящиеся на винчестере, приходят в полную негодность. Даже ведущих производителей гложут смутные сомнения насчет безгрешности своей продукции, и неспроста – та же Symantec с головы до ног оплевана жалобами пользователей, рыдающих над остатками своих жестких дисков. А все потому, что поставили старого "Доктора" на новую версию Windows. Но кто же мог знать?! И даже вполне безобидные на вид приложения, наподобие календаря или организатора, могут так испортить систему, что ее придется переустанавливать заново!

Первая линия обороны "Карантин": В идеале – каждая новая программа должна проходить "карантин" – тщательное тестирование на отдельном, специально для этого предназначенном, компьютере, на котором нет ничего ценного, что было бы жалко потерять. В крайнем случае, если на второй компьютер не хватает средств, для карантина подойдет и отдельный жесткий диск (можно небольшого размера) – необходимо лишь подключить его так, чтобы программы, запущенные на нем, не "видели" основного диска и при всем своем желании не могли до него "дотянуться".

Этого можно добиться, подцепив "карантинный" диск на отдельный шлейф к "своему" контроллеру IDE. Большинство BIOS позволяют выборочно отключать IDE-контроллеры. "Ответственный" за такую операцию пункт обычно звучит как "Onboard IDE" (интегрированный в материнскую плату IDE) и предлагает на выбор: "Primary" (включен только первый контроллер, разъем которого обычно помечен IDE-0), "Secondary" (включен только второй контроллер – IDE-1), "Both" (включены оба контроллера, - состояние по умолчанию) и "Disabled" (выключены оба контроллера). При отключении первого контроллера, скорее всего, потребуется "научить" BIOS загружаться со второго (не все это умеют делать по умолчанию). Для этого найдите в настройках строку наподобие "Boot device" (загрузочное устройство) и установить ее в "Boot from IDE-1" (Загружаться с IDE-1) или "Boot form secondary IDE". (Загружаться со второго IDE).

Если нет возможности купить даже самый захудалый винчестер, остается тестировать программы на "кошках", - ваших приятелях, устанавливая на свой компьютер только проверенные на чужой шкуре приложения.

"Карантин" сам по себе никаких гарантий не дает и не всегда предотвращает вторжение вирусов, но многократно снижает вероятность любых неприятных происшествий. Если этого недостаточно, второй линией обороны следует расположить антивирусы.

Вторая линия обороны "Антивирусы": Грубо все антивирусы можно разделить на три категории – детекторы (+фаги), мониторы

и ревизоры.

Детекторы

занимаются поиском известных им вирусов в файлах, загрузочных секторах, памяти и т.д., а фаги лечат то, что находят детекторы; мониторы – обнаруживают и по возможности предотвращают некоторые потенциально опасные – с их точки зрения – действия; ревизоры

периодически проверяют файлы на предмет появления любых изменений.

Всем антивирусам присущи определенные недостатки: детекторы не в состоянии обнаруживать новую или видоизмененную заразу – интеллект эвристических анализаторов на сегодняшний день уступает интеллекту вирусописателей, и на эвристике ловятся только самые примитивные вирусы, написанные школьниками, только-только постигающими азы программирования (см. "Подари врагу антивирус!"). Еще проще для вирусописателя перехитрить мониторы, которые, кстати, совершенно бессмысленны в "нормальных" операционных системах наподобие Windows 2000, самостоятельно пресекающих все противоправные действия программного обеспечения. Ревизоры же вообще не препятствуют жизнедеятельности вирусов, а всего лишь позволяют обнаружить их распространение – заражая файл, вирус неизбежно вносит в него изменения, демаскируя свое присутствие в системе. Однако, не размножающиеся зловредные программы, скажем клавиатурные шпионы или "добытчики" паролей (см. "Как предотвратить похищение моего Интернет пароля?#Похищение"), ревизор обнаружить не сможет! К тому же, ревизоры очень плохо справляются с контролем документов – средой обитания макровирусов. Ведь документы, в отличие от исполняемых файлов, интенсивно изменяются пользователем! Попробуй, тут разберись – то ли вирус их заразил, то ли пользователь отредактировал!

Переход на Windows 2000 (см. " В чем преимущества Windows 2000 по сравнению с 9x?") позволяет одним махом решить множество проблем. Во-первых, в силу отличий Windows 2000 от Windows 9x, большинство вирусов и троянских программ под ней просто "не живет", во-вторых, она позволяет защищать критические файлы, запрещая их удаление и модификацию, в-третьих, ее файловая система – NTFS – практически не поддается разрушению – разве что все с самим винчестером; в-четвертых… но, несмотря на всю защищенность, с Windows 2000 прекрасно уживаются макровирусы, поскольку средой их обитания является не операционная система, а само приложение, обрабатывающее документ.

Макровирусы: документы "дырявого" Microsoft Office давно стали стандартом де-факто и отказаться от их использования уже невозможно. Проблема усугубляется тем, что подавляющее большинство пользователей игнорирует рекомендации распространять файлы в форматах, гарантированно не содержащих макросов (например RTF), чем ставит своих получателей в тупик. Например, как быть, если Big-Boss прислал свой ответ в формате Word? Просить его сохранить файл как RTF и повторить пересылку? Сомнительно, чтобы Big-Boss получил от всего этого удовольствие, если ему вообще удастся объяснить что такое RTF.

Уменьшить риск вторжения макровирусов можно запрещением модификации файлов Normal.dot и eefonts.dot (последний – только для Word 2000) – эти файлы излюбленное место обитания макровирусов. Перед установкой защиты рекомендуется на всякий случай удалить Normal.dot, - работоспособность Word-а это не нарушит, – он вновь воссоздаст его при следующем запуске, а вот зараза (если Normal.dot был заражен) будет удалена гарантированно! Правда, вместе с ней погибнут и все личные настройки, например, переопределенные комбинации клавиш, пользовательские стили и т.д. Но в большинстве случаев их можно быстро определить вновь!