Интегрированные сети ISDN

Блок-схема реализации цикла алгоритма SAFER

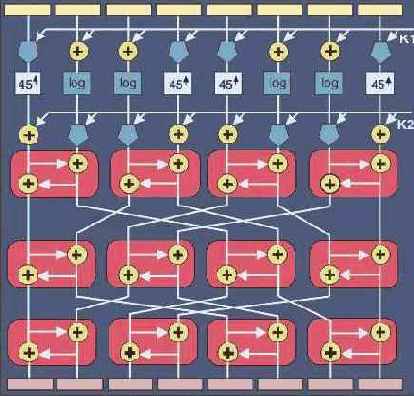

Рисунок 6.4.8.1. Блок-схема реализации цикла алгоритма SAFER

После этого процедуры группирования и суммирования и перемешивания байтов повторяются.

Дешифровка в рамках алгоритма SAFER реализуется для каждой из процедур (путем замены их на обратные), примененной при шифровании независимо.

В качестве первого 64-битного субключа используется основной ключ шифрования. Для генерации последующих ключей используется циклический сдвиг влево на 3 бита. Полученные результаты объединяются с определенной константой (специфичной для каждого цикла) с помощью операции исключающее ИЛИ (XOR). Для первого субключа эта константа равна нулю. Далее используются константы, приведенные ниже:

16733B1E8E70BD86

477E2456F1778846

B1BAA3B7100AC537

C95A28AC64A5ECAB

C66795580DF89AF6

66DC053DD38AC3D8

6AE9364943BFEBD4

9B68A0655D57921F

715CBB22C1BE7BBC

63945F2A61B83432

FDFB1740E6511D41

8F29DD0480DEE731

7F01A2F739DA6F23

FE3AD01CD1303E12

CD0FE0A8AF82592C

7DADB2EFC287CE75

1302904F2E723385

8DCFA981E2C4272F

7A9F52E115382BFC

42C708E409555E8C